Was ist Identity und Access Management? IAM einfach erklärt!

Identity und Access Management (IAM) befasst sich mit der Verwaltung von Benutzerkonten und Zugriffsrechten in einer Organisation. Richtig umgesetzt stellt IAM sicher, dass Mitarbeiter Zugang zu allen benötigten Ressourcen erhalten, während sensible Daten gleichzeitig vor unerwünschten Zugriffen geschützt bleiben. So hilft Identity und Access Management Unternehmen, Produktivität, Informationssicherheit und Datenschutz in Ihrer IT zu verbessern. Wie genau IAM funktioniert und wie Firmen die Administration von Konten und Rechten automatisieren können, verrät unser Ratgeber.

Was ist Identity und Access Management?

Unter Identity und Access Management versteht man in der IT alle Aufgaben rund um die Verwaltung von digitalen Identitäten (Identity) und den damit verknüpften Zugriffsrechten (Access). IT-Berechtigungen wie z.B. NTFS-Rechte in Windows legen fest, welche Dateien ein Benutzer öffnen kann, welche Applikationen er verwenden kann und welche Bereiche des Netzwerks ihm zugänglich sind. Die korrekte Zuweisung von Konten und Rechten bildet somit die Grundlage für eine sichere und produktive IT-Umgebung.

Je mehr Benutzer und Applikationen ein Netzwerk umfasst, desto komplexer, zeitaufwändiger und fehleranfälliger gestaltet sich die manuelle Benutzerverwaltung und Berechtigungsverwaltung. Ab einer bestimmten Größe empfiehlt sich daher der Einsatz einer Identity und Access Management Software. Ein solches IAM-System erlaubt es, die Steuerung von Konten und Rechten in der gesamten IT zu automatisieren.

Identity Management vs. Access Management

Während Identity Management sich der Erstellung, Anpassung und Löschung von Konten im Rahmen des User Lifecycle widmet, befasst sich Access Management mit den genauen Berechtigungen der jeweiligen Accounts, inklusive des Zugriffs auf unstrukturierte Daten wie Fileserver, SharePoint & Co. Mehr zum Unterschied zwischen Identity Management und Access Management.

Was ist Identity & Access Management: Erklärvideo

Warum ist Identity und Access Management so wichtig?

In der modernen Arbeitswelt ist ohne ein Benutzerkonto fast nichts mehr möglich. Mitarbeiter brauchen Windows-Konten, E-Mail-Konten, Cloud-Konten, Konten in Geschäftsanwendungen und vieles mehr. Gleichzeitig lagern Unternehmen immer mehr sensible Daten in diesen Anwendungen. Die Bedrohung durch Datenlecks und Cyberangriffe wächst stetig, mit oft katastrophalen Folgen für betroffene Firmen.

Identity und Access Management hilft dabei sicherzustellen, dass nur vorgesehene und berechtigte User auf IT-Ressourcen zugreifen können. Das schützt sensible Daten vor Angreifern ebenso wie vor neugierigen Kollegen und Insider Threats innerhalb der Organisation. IAM entlastet zugleich die IT-Abteilung, da Zugriffsrechte automatisch vergeben werden und sich bei Bedarf über Self-Service Tools anpassen lassen.

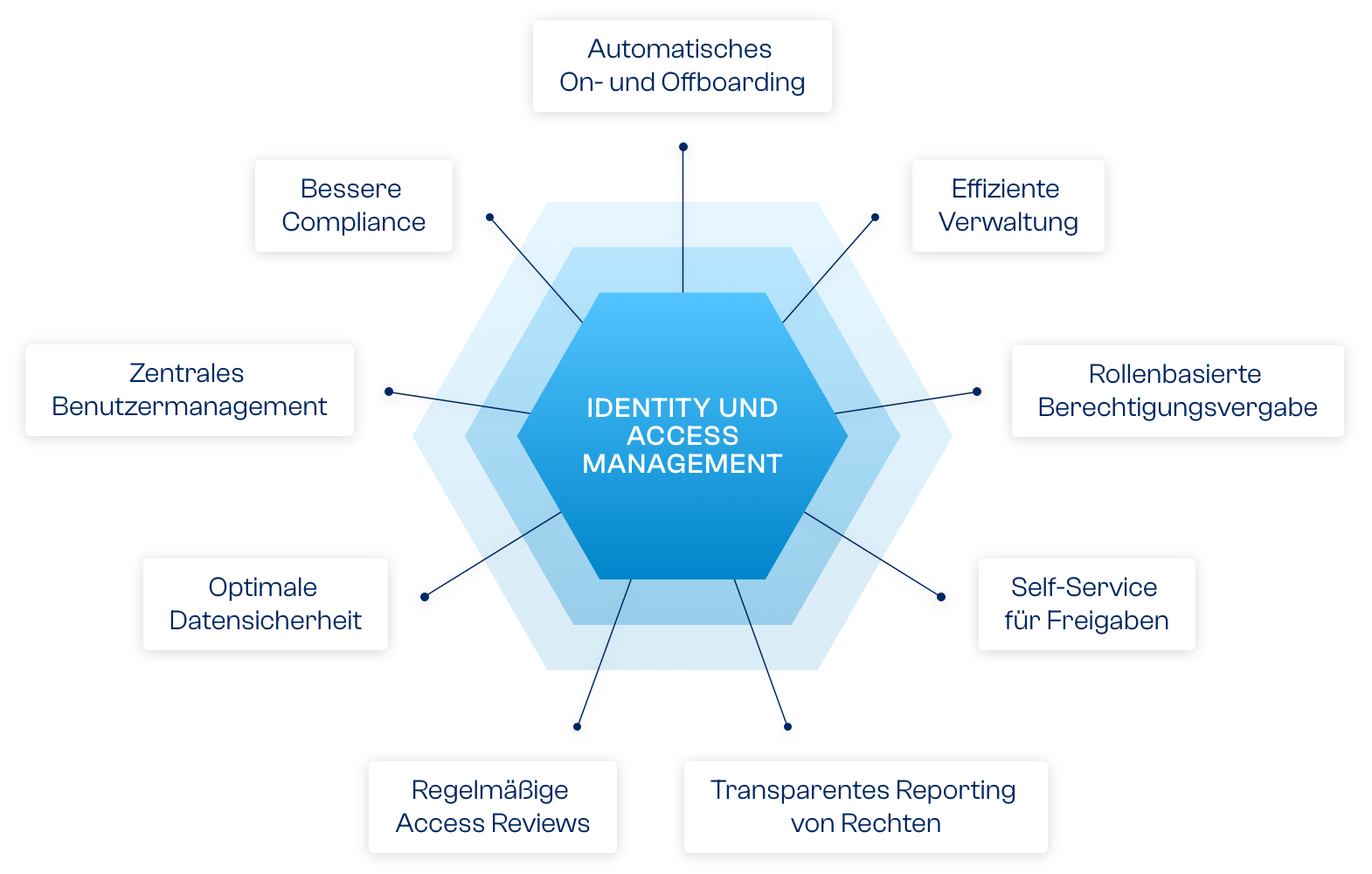

Vorteile von Identity und Access Management

Auch neben der besseren Datensicherheit hat Identity und Access Management viele Vorteile für Organisationen. Die automatische Zuweisung von Konten und Rechten führt etwa zu einer massiven Zeitersparnis in der IT. Routine-Aufgaben wie das Anlegen neuer Accounts oder Zurücksetzen von Passwörtern werden an das IAM-System ausgelagert, wodurch Administratoren Zeit für wichtigere Aufgaben und langfristige Ziele gewinnen.

Ebenso profitieren Fachabteilungen und Endanwender von schnelleren Freigaben, da neue Rechte bequem per Self-Service angefordert werden können, anstatt erst E-Mails und Tickets versenden zu müssen. Es kommt also zu keinerlei Verzögerungen im digitalen Arbeitsalltag. Dabei behält das Unternehmen dennoch alles unter Kontrolle, da sämtliche Prozesse dokumentiert und alle IT-Berechtigungen laufend überprüft werden.

Vorteile von IAM:

Genau abgestimmte Zugriffsrechte für jeden User

Automatisches Provisioning und Deprovisioning

Compliance-gerechte Verwaltung von Konten

Schutz vor internen und externen Bedrohungen

Mehr Übersicht über Berechtigungen

Weniger Support-Tickets

Weniger Hürden für Endanwender

Weniger Aufwand für Admins

Ist Identity und Access Management verpflichtend?

Die Einschränkung und aktive Steuerung von IT-Berechtigungen ist auch in vielen Normen, Standards und Gesetzen ein Thema. Die Verwendung einer Identity und Access Management Lösung ist dabei zwar nicht vorgeschrieben, viele Regelungen setzen jedoch Ansprüche, die Unternehmen de facto nur durch eine IAM-Software erfüllen können: Die Beschränkung des Zugriffs nach dem Least Privilege Prinzip, die regelmäßige Rezertifizierung aller Berechtigungen, die Dokumentation sämtlicher Änderungen.

Standards und Gesetze, die Anforderungen an das Identity und Access Management stellen:

Wie funktioniert Identity und Access Management?

Mithilfe von Identity und Access Management können Organisationen zentral und automatisch steuern, welche Benutzer Zugriff auf welche Daten und Systeme erhalten sollen. Beim Zugang zu IT-Ressourcen gilt es zwischen zwei Stufen zu unterscheiden:

Authentifizierung: Durch die Eingabe von Benutzername und Passwort bzw. Multi-Faktor-Authentifizierung beweist der User, dass er ist wer er vorgibt zu sein. Über den Nachweis seiner Identität erhält der Benutzer Zugang zum System, im Fall zentraler Identity Provider wie Active Directory oder Azure AD auch zu allen verknüpften Systemen (Single Sign-On).

Autorisierung: Nach bestandener Identitätsprüfung gewährt das System dem Benutzer bestimmte Rechte wie den Zugriff auf für ihn freigegebene Daten. Über welche Berechtigungen ein Konto verfügt hängt von den zuvor festgelegten Einstellungen ab und wird z.B. in Windows über Security Identifier und die Access Control List gesteuert.

Näheres zum Unterschied von Authentifizierung und Autorisierung erfahren Sie in unserem Vergleich.

Provisionierung von Konten

Legt ein Admin einen neuen Benutzer an, erhält dieser mittels IAM automatisch alle für ihn vorgesehen Rechte. Dazu greift Identity und Access Management auf ein Konzept namens rollenbasierte Berechtigungsvergabe zurück: Organisationen definieren zunächst, welche Berechtigungen Personen in unterschiedlichen Aufgabenbereichen bzw. Geschäftsrollen erhalten sollen, und legen entsprechende Berechtigungs-Sets an.

Anschließend gleicht die Identity und Access Management Software Berechtigungen nach der Rolle des Users an: Mitarbeiter im Verkauf erhalten die Zugriffsrechte der Rolle Sales, Mitarbeiter im Marketing der Rolle Marketing und so weiter. Ändert sich die Rolle eines Benutzers, erhält dieser automatisch neue Rechte und nicht mehr benötigte alte Berechtigungen werden entzogen.

Access Governance: Best Pratices für Microsoft-Umgebungen

Ein umfassender Leitfaden zur Umsetzung bewährter Best Practices für die Zugriffsverwaltung in Microsoft-Umgebungen.

Self-Service für User

Die Berechtigungsvergabe anhand von Rollen erlaubt es, Standard-Rechte schnell und einfach zuzuweisen. Im Arbeitsalltag benötigen User aber immer wieder auch individuelle Rechte für Projekte, Vertretungen und Zusatzaufgaben. Anstatt umständlicher E-Mails oder Telefonate lassen sich zusätzliche Rechte in einer Identity und Access Management Lösung bequem über eine Self-Service Zugriffsanfrage anfordern.

Fordert ein Benutzer einen neuen Zugang oder eine andere Ressource an, wird der Antrag an den jeweiligen Data Owner, also den Verantwortlichen innerhalb der Abteilung weitergeleitet. Dadurch können Fachbereiche den Zugriff auf ihre eigenen Daten verwalten, ohne die IT-Abteilung einschalten zu müssen. So gibt es weniger Umwege und schnellere Freigaben.

Reporting-Tools für Admins

Welcher Benutzer hat Zugriff auf welche Daten? Diese einfache Frage lässt sich ohne eine Identity und Access Management Lösung praktisch nicht beantworten. Bei der Auswertung des effektiven Zugriffs müssen Konten und Rechte in den unterschiedlichsten Systemen zusammengefasst werden. Besonders komplex wird das, wenn es um unstrukturierte Daten wie z.B. auf dem Fileserver oder SharePoint des Unternehmens geht.

Mit Standardwerkzeugen lässt sich nicht nachvollziehen, welche Benutzer Zugriff auf welche Dateien haben. Identity und Access Management schließt diese Lücke und verschafft Admins eine klare Übersicht der effektiven Rechte auf Benutzer- und Datei-Ebene. Während es etwa in Microsoft 365 normalerweise nicht möglich ist zu überprüfen, mit wem Benutzer welche Dateien teilen, fasst tenfold geteilte Dateien in Teams, OneDrive und SharePoint an einem Ort zusammen. Mehr zu diesem Feature erfahren Sie in unserem kostenlosen Webinar.

Hinter den Kulissen von Teams & OneDrive: Das geheime Leben geteilter Daten

User Access Reviews

Ein Identity und Access Management System muss Benutzern nicht nur die Berechtigungen zuweisen, die sie für ihre Arbeit brauchen, sondern auch nicht mehr benötigte Rechte entfernen. Andernfalls sammeln Benutzer im Laufe der Zeit mehr und mehr überflüssige Zugriffsrechte, was die Vertraulichkeit und Datensicherheit im Unternehmen gefährdet. Man spricht dabei auch von Privilege Creep.

Der einzige Weg, langfristig zu garantieren, dass jeder User nur über die für ihn vorgesehenen Rechte verfügt, liegt in der regelmäßigen Kontrolle aller Zugriffsrechte durch einen Rezertifizierungs-Audit bzw. ein User Access Review. Dabei kontrollieren Verantwortliche innerhalb der Fachabteilungen, ob von ihnen vergebene Rechte noch benötigt oder gelöscht werden können. Die IAM-Plattform listet die zu kontrollierenden Rechte übersichtlich auf, dokumentiert den Audit-Prozess und nimmt alle nötigen Änderungen vor.

Identity und Access Management Funktionen im Überblick

Neben den Kernaufgaben eines IAM-Systems gibt es zahlreiche weitere Funktionen und relevante Begriffe, die es rund um das Thema Identity und Access Management zu wissen gilt. Hier haben wir deshalb ein kurzes Glossar der wichtigsten IAM Funktionen zusammengestellt.

| Funktion | Erklärung |

|---|---|

| Provisionierung (Provisioning) | Bereitstellung benötigter Konten im Rahmen des Onboarding bzw. Löschung während des Offboarding (Deprovisionierung) |

| User Lifecycle | Lebenszyklus eines Benutzerkontos, laufende Anpassungen von Firmeneintritt bis Firmenaustritt |

| Rolle | Set an Berechtigungen für eine bestimmte Abteilung oder Aufgabenbereich |

| Single Sign-On | Einmalige Authentifizierung zur Anmeldung in mehreren Systemen |

| Self-Service | Plattform zum selbstständigen Anfordern von Berechtigungen oder anderer Services wie Passwort-Resets |

| Workflow | Anpassbarer Ablauf um z.B. Freigabeprozesse und Kontrollinstanzen festzulegen |

| Data Owner | Datenverantwortlicher außerhalb der IT, dem Kontrollaufgaben wie die Bestätigung von Self-Service-Anfragen übertragen werden |

| Access Review | Wiederkehrende Kontrolle existierender (Sonder)rechte innerhalb der Organisation |

In 5 Schritten zum Identity und Access Management System

Nun wissen wir also um die Wichtigkeit und allgemeine Funktionsweise von Identity und Access Management, doch wie steht es um die Rolle von IAM im Unternehmensalltag? Was müssen Organisationen beachten, die eine Identity und Access Management Lösung kaufen und in ihrer IT in Betrieb nehmen möchten? Im diesem Abschnitt sehen wir uns die fünf praktischen Schritte an, die zur Anschaffung und Implementierung eines IAM-Systems erforderlich sind.

Auswahl einer Lösung

Bevor an die Installation einer IAM-Software zu denken ist, müssen Unternehmen zunächst eine Identity und Access Management Lösung auswählen. Angesichts zahlreicher Produkte mit unterschiedlichen Stärken und Schwächen ist das keine leichte Aufgabe. Wichtig ist, eine Auswahl zu treffen die zu den Anforderungen der Organisation passt, anstatt stur auf den größten Anbieter zu setzen.

Fragen, die es bei der Wahl einer IAM-Lösung zu beantworten gilt sind etwa: Deckt das System alle erforderlichen Funktionen ab? Lässt es sich mit den vom Unternehmen verwendeten Anwendungen verbinden? Und kann die Lösung mit den vorhandenen zeitlichen und personellen Ressourcen effektiv genutzt werden?

Insbesondere der hohe Betriebsaufwand großer Lösungen sorgt immer wieder für Schwierigkeiten, wenn Firmen versuchen Enterprise-Systeme im Kontext eines mittelständischen Unternehmens zu verwenden: Das Projekt entwickelt sich zu einer jahrelangen Mammutaufgabe, Funktionen werden nie implementiert oder genutzt, die Bedienung verschlingt am Ende mehr Zeit als sie spart. Achten Sie deshalb auf die Auswahl einer Software, die zur Größe Ihres Unternehmens passt.

Mehr Tipps zur Auswahl der richtigen Software finden Sie in unserem IAM Vergleich.

Anbindung von Systemen

Identity und Access Management dient als Kommandozentrale für Konten und Rechte in der gesamten IT. Um diese Aufgabe erfüllen zu können, braucht das IAM-System Schnittstellen zu allen wichtigen Anwendungen im Unternehmen: Von Active Directory und Fileserver über die Microsoft Cloud bis hin zu Geschäftsanwendungen wie SAP ERP oder HCL Notes.

Um die Verbindung zu anderen Systemen herzustellen, sind viele Lösungen auf händische Programmierung und kundenspezifische Skripten angewiesen, was zusätzliche Kosten verursacht und die Inbetriebnahme verzögert. Nicht so tenfold: Unsere vorgefertigten Plugins können mit wenigen Handgriffen allein über die grafische Benutzeroberfläche konfiguriert werden. So sind Sie in kürzester Zeit startklar!

Import von Benutzern und Daten

Unternehmen, die ein Identity und Access Management System in Betrieb nehmen, möchten damit nicht bei Null beginnen, sondern in der bestehenden IT für Ordnung sorgen und bereits existierende User sicher und effizient verwalten. Bevor dies möglich ist, muss die IAM-Lösung die vorhandenen Konten, Berechtigungen und Strukturen analysieren und in das System einlesen.

Der Import von Daten lässt sich dabei durch zahlreiche Komfort-Funktionen erleichtern. Neben der Übernahme von Konten aus Vorsystemen ist es zum Beispiel möglich, vorhandene Fileserver-Strukturen zu importieren. Dabei ist allerdings wichtig, auf die Einhaltung von Best Practices wie Listrechten und AGDLP zu achten. Zudem erlaubt es tenfold über den Import von HR-Daten, den User Lifecycle direkt über das HR-System zu steuern.

Definieren von Rollen

Um die Berechtigungsvergabe zu automatisieren, müssen Unternehmen zunächst festlegen, wer welche Rechte erhalten soll. Ein IAM-System kann nicht entscheiden, wer Zugriff auf welche Ressourcen benötigt. Aber es kann die Auswahl sinnvoller Rechte erleichtern.

Zum Beispiel zeigt tenfold beim Erstellen einer neuen Rolle an, welche Berechtigungen unter den ausgewählten Usern am häufigsten vorkommen. So lassen sich etwa Standardrechte für eine bestimmte Abteilung schnell identifizieren und mit wenigen Klicks hinzufügen. Das Ableiten von Rollen aus bestehenden Rechten wird auch als Role-Mining bezeichnet.

Wartung und Optimierung

Informationssysteme sind ständig im Wandel. Benutzer kommen und gehen, Netzwerkstrukturen ändern sich, neue Anwendungen und Dienste kommen hinzu. Die Implementierung eines Identity und Access Management Systems ist daher keine abgeschlossene Aufgabe, sondern es muss laufend an Veränderungen in der IT angeglichen werden.

Je einfacher sich eine Software konfigurieren und bedienen lässt, umso leichter lassen sich auch spätere Anpassungen durchführen. Das ist wichtig, um langfristig von den Vorteilen von Identity und Access Management zu profitieren, ohne Administratoren unnötig zu belasten.

tenfold IAM: einfach, schnell & leistungsstark

Wer immer komplexere IT-Landschaften trotz steigender Sicherheitsanforderungen und wachsender Bedrohungen effizient verwalten möchte, für den führt langfristig kein Weg am Thema Identity und Access Management vorbei. Dabei genügt es nicht, die grundlegenden Funktionen, Vorteile und Anforderungen von IAM in der Theorie zu verstehen. Letztlich zählt, wie sich IAM in der Praxis bewährt.

Mit tenfold haben wir ein Identity und Access Management System geschaffen, das nicht nur durch seine einfache Bedienung und seinen hohen Funktionsumfang überzeugt, sondern auch in Rekordzeit in Betrieb genommen werden kann. Dank Standard-Schnittstellen und No-Code-Konfiguration sind Sie in wenigen Wochen startklar, anstatt Monate oder Jahre mit dem Programmieren von Skripten und Interfaces zu verbringen.

Kann IAM wirklich so einfach sein? Sehen Sie sich an, was die unabhängigen Analysten von KuppingerCole zu tenfold zu sagen haben, oder überzeugen Sie sich selbst bei einem kostenlosen Test!

KuppingerCole Executive View

Das Analystenhaus KuppingerCole hat tenfold im Rahmen eines unabhängigen Expertenberichts ausführlich getestet. Lesen Sie den vollständigen Report.