User Lifecycle Management: Der Lebenszyklus von Konten erklärt!

Von ihrem ersten bis zum letzten Tag brauchen User Zugriff auf die richtigen Ressourcen. Das Lifecycle Management regelt den Lebenszyklus von Konten und Rechten in einer IT-Umgebung – von der Account-Anlage bis zur Löschung des Zugriffs beim Austritt aus der Organisation. Ein geregeltes User Lifecycle Management ist die Grundlage für eine sichere und produktive IT-Umgebung.

Was ist User Lifecycle Management?

Die Belegschaft einer Organisation befindet sich ständig in Wandel. Neue Mitarbeiter treten ein, wechseln in andere Abteilungen und verlassen die Organisation irgendwann auch wieder. Und dabei brauchen sie jederzeit Zugriff auf die richtigen IT-Systeme, abhängig von ihrer aktuellen Rolle.

User Lifecycle Management (ULM) bezeichnet das Ausstatten neuer User mit notwendigen Zugriffen, das Anpassen bestehender Rechte und Löschen alter Konten bei Austritt des Benutzers – also alle Aufgaben die im “Leben” eines Benutzerkontos anfallen. User Lifecycle Management wird auch Account Lifecycle Management oder Identity Lifecycle Management genannt.

Aufgaben wie das On- und Offboarding von Benutzern werden in vielen Organisationen von Hand erledigt. Schneller, einfacher und sicherer ist jedoch die Automatisierung des User Lifecycle über eine Identity & Access Management Lösung.

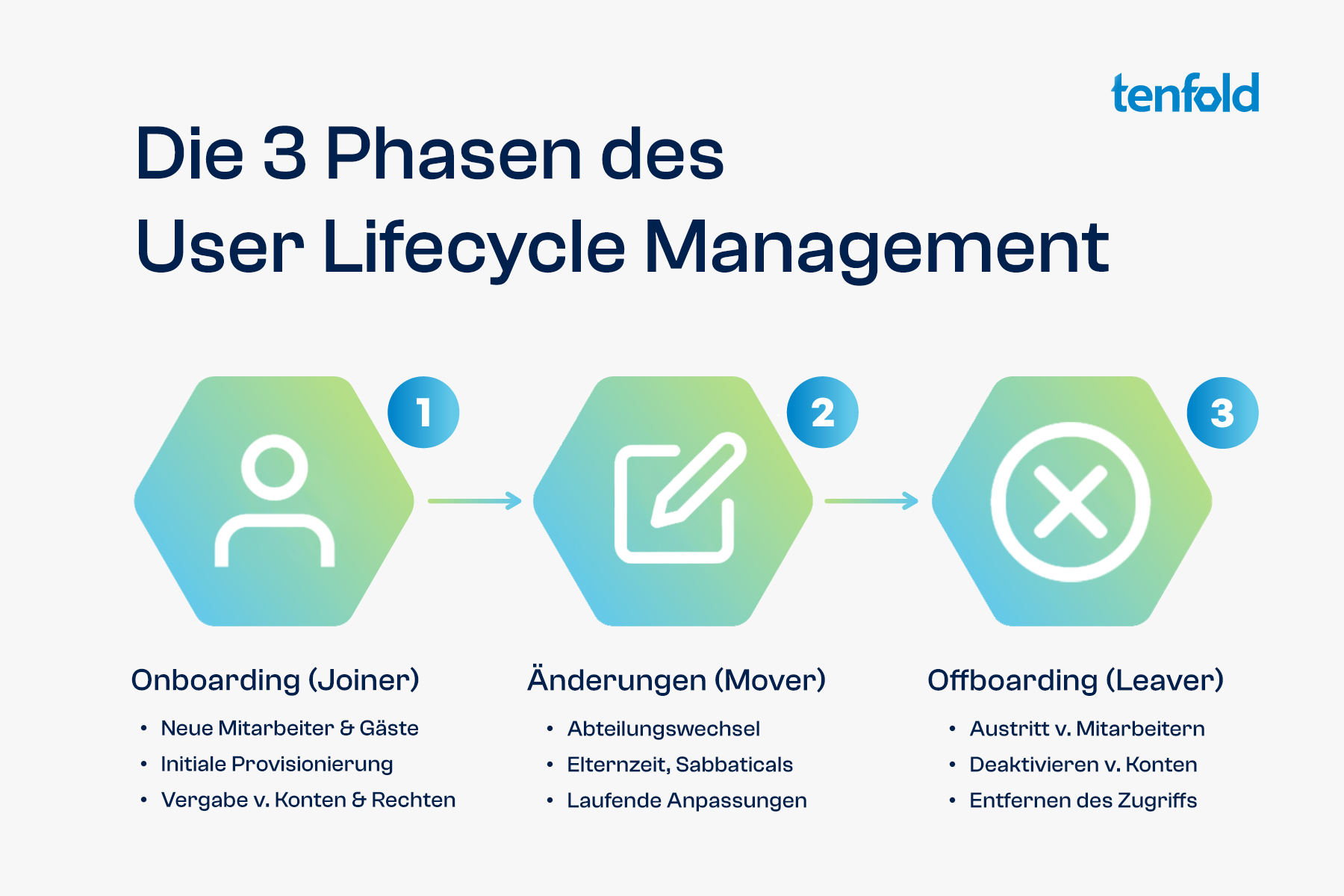

Welche Phasen hat der User Lifecycle?

Der Lebenszyklus eines Benutzerkontos lässt sich grob in drei Phasen aufteilen, die auch als Joiner-Mover-Leaver oder JML Prozess bekannt sind. Neue Mitarbeiter werden angestellt (Joiner), sie wechseln ihre Rolle oder Position (Mover) und zuletzt verlassen sie die Organisation (Leaver).

Joiner: Onboarding/Provisionierung

Während des Onboardings erhalten neue Mitarbeitende alle notwendigen Konten und Rechte, die sie für ihre Arbeit brauchen. Dieser Prozess wird auch Provisionierung genannt. Für ein treffsicheres Onboarding brauchen Organisationen dabei ein klares Bild davon, welche Rechte für welche Position benötigt werden. Nur so lässt sich die Einhaltung des Least Privilege Prinzips sicherstellen.

Das Onboarding lässt sich erheblich beschleunigen, indem man im Vorfeld für die unterschiedlichen Rollen in der Organisation Berechtigungen bündelt und gesammelt vergibt, anstatt den Zugriff für jede Ressource einzeln zuzuweisen. Man spricht dabei von rollenbasierter Berechtigungsvergabe.

Mover: Laufende Anpassungen

Auch wenn ein Benutzer einmal mit allem Nötigen ausgestattet ist: Anforderungen ändern sich im Laufe der Zeit und so sind immer wieder Anpassungen notwendig. Beispiel: Ein User wechselt die Abteilung. Das bedeutet, er braucht neue Berechtigungen für seine veränderte Aufgabe und muss gleichzeitig alte Berechtigungen verlieren, die er nun nicht mehr benötigt.

Vom Abteilungswechsel und Beförderungen abgesehen, kann es im User Lifecycle auch zu längeren Unterbrechungen kommen, etwa durch Elternzeit, Fortbildungen, Sabbaticals oder ähnliches. In diesem Fall muss die Organisation Zugänge vorübergehend stilllegen.

Leaver: Offboarding

Der letzte Schritt im Lebenszyklus eines Accounts ist das Deaktivieren des Zugriffs, wenn die Person die Organisation verlässt. Meist wird der jeweilige Account nicht unmittelbar gelöscht, da es hierbei unterschiedliche rechtliche Aufbewahrungspflichten zu beachten gilt.

In jedem Fall muss das Offboarding vollständig und zeitnah abgeschlossen werden, um zu verhindern, dass der nicht mehr benötigte Account zum Sicherheitsrisiko wird. Dieser kann einerseits zum Eintrittspunkt für Hacker werden, andererseits könnten sich ehemalige Mitarbeiter auf diesem Weg Zugang zu sensiblen Daten verschaffen.

Vorteile von geregeltem User Lifecycle Management

User Lifecycle Management ist der Grundstein einer produktiven IT-Umgebung. Ohne den richtigen Zugriff auf die richtigen Systeme können Mitarbeitende ihren Aufgaben nicht nachkommen.

Für Organisationen, die ihr User Lifecycle Management händisch abwickeln, ist dieser notwendige Prozess jedoch mit gewaltigem Aufwand verbunden – insbesondere wenn Unternehmen und IT-Systeme wachsen. Bei hunderten Benutzern und dutzenden Systemen wird manuelles Onboarding und Offboarding zum Zeitfresser.

Daher hat es viele Vorteile, das Lifecycle Management über eine geeignete Governance Lösung zu automatisieren:

Jederzeit korrekte Rechte: Automatisches Lifecycle Management stellt sicher, dass User zu jedem Zeitpunkt über genau die Berechtigungen verfügen, die sie für ihre Arbeit brauchen. Während Benutzer kommen und gehen, wird ihr Zugriff jederzeit an ihre aktuelle Rolle angepasst.

Weniger IT Aufwand: Da das On/Offboarding automatisch abläuft, verliert das IT-Team kaum noch Zeit durch das Anlegen oder Anpassen von Konten. Dadurch können sich Admins wichtigeren Aufgaben widmen.

Transparenz und Nachvollziehbarkeit: Eine Identity & Access Management Lösung automatisiert nicht nur den User Lifecycle, sondern dient als zentrale Plattform für die Steuerung von Konten und Rechten. So lässt sich jederzeit nachvollziehen, wer worauf Zugriff hat.

User Lifecycle Management: Best Practices

Rollenbasierter Zugriff

Benutzern jede benötigte Berechtigung einzeln zuzuweisen macht die Provisionierung zeitaufwändig und fehleranfällig. Rollenbasierter Berechtigungsvergabe vereinfacht diesen Prozess erheblich, indem zunächst Sets von Berechtigungen angelegt werden, die den unterschiedlichen Abteilungen und Rollen in der Organisation entsprechen.

Dieses Rollenmodell für Berechtigungen verbindet alles was ein Benutzer braucht in einem Paket. Dadurch muss ein neuer User nur zu der richtigen Rolle hinzugefügt werden und erhält alle vorgesehenen Konten und Rechte. Somit ist keine manuelle Provisionierung mehr notwendig.

In lokalen Windows-Umgebungen lässt sich rollenbasierte Zugriff über das AGDLP-Modell abbilden. In Microsoft 365 lassen sich Rollen teilweise über (dynamische) Gruppenmitgliedschaften und sogenannte Access Packages modellieren.

Integration von HR-Daten

Eine der häufigsten Fehlerquellen im User Lifecycle Management ist die Kommunikation zwischen der Personal- und IT-Abteilung. Wenn die IT erst bei dessen Eintritt von einem neuen Kollegen erfährt, erfolgen Onboarding-Prozesse nicht zeitgerecht. Das gilt ebenso, wenn keine Benachrichtigung bei einem Abteilungswechsel oder einer Kündigung erfolgt.

Glücklicherweise lässt sich der Informationsfluss automatisieren, indem Personal-Updates direkt aus der HR-Datenbank ausgelesen werden. Eine IAM-Lösung kann durch die Anbindung an das HR-System automatisch Veränderungen erkennen und alle notwendigen Prozesse in Gang setzen. So gelingt das Onboarding und Offboarding mühelos.

Access Governance: Best Pratices für Microsoft-Umgebungen

Ein umfassender Leitfaden zur Umsetzung bewährter Best Practices für die Zugriffsverwaltung in Microsoft-Umgebungen.

Self-Service Freigaben

Durch rollenbasierten Zugriff erhalten Mitarbeiter automatisch alle benötigten Standardrechte. Darüber hinaus brauchen Benutzer jedoch auch immer wieder zusätzliche Rechte, die nicht Teil ihrer Rolle sind. Zum Beispiel können zusätzliche Rechte für Projekte, die Zusammenarbeit mit anderen Abteilungen oder die Vertretung von Kollegen gebraucht werden.

Deshalb gehört der Umgang mit Zugriffsanfragen zu den wichtigsten Aufgaben im Berechtigungs-Management. In vielen Organisationen gibt es hierfür aber keinen strukturierten Prozess: Stattdessen werden Berechtigungen auf Zuruf vergeben, per E-Mail oder Chat-Nachricht angefordert und in Excel-Tabellen dokumentiert.

Ein ausgereifter Prozess sieht anders aus und sollte ein Self-Service Portal als zentrale Anlaufstelle für End User bereitstellen, anpassbare Freigabe-Workflows für die Bearbeitung der Anfragen bieten und sämtliche Rechte zentral dokumentieren.

Rezertifizierung

Um sicherzustellen, dass jeder Benutzer nur den Zugriff hat, den er für seine Arbeit braucht, müssen Zugriffsrechte nicht nur korrekt vergeben, sondern auch regelmäßig überprüft werden.

Bei der Rezertifizierung von Berechtigungen werden diese auf Aktualität geprüft und nicht mehr benötigte Rechte entfernt. Das verhindert Privilege Creep, die schleichende Ansammlung immer mehr Rechte.

Leider ist die Rezertifizierung ohne Governance-Lösung nicht möglich. Da es in einer typischen IT-Umgebung tausende Rechte zu kontrollieren gibt, ist der Zeitaufwand schlicht zu groß. Auch hier schafft IAM Abhilfe, indem es laufend mitverfolgt, welche Zugriffsrechte überprüft werden müssen und anschließend einfache Checklisten an die zuständigen Stakeholder versendet.

Automatisches Offboarding

Wenn Konten und Rechte fehlen, die ein User für die Arbeit braucht, meldet er sich zu Wort. Werden hingegen beim Austritt aus dem Unternehmen Konten nicht gelöscht, gibt es niemanden, der darauf hinweisen könnte. Das macht verwaiste Konten zur stillen Gefahr.

Bleiben nach dem Austritt Konten zurück, können sich ehemalige Angestellte unerlaubt Zugang verschaffen und sensible Daten stehlen – sie werden somit zum Insider Threat. Verwaiste Konten sind aber auch ein beliebtes Einfallstor für Hacker, denn hier gibt es keinen echten Benutzer, der verdächtige Aktivität melden könnte.

Um diese Gefahr zu bannen, müssen Mitarbeiter umgehend und vollständig deprovisioniert werden. Das heißt, die Organisation muss alle Konten und Zugänge deaktivieren, sobald die Person aus dem Unternehmen austritt. Auf dem Papier ist dies in den meisten Organisationen auch vorgesehen. In der Praxis werden aber leicht Schritte vergessen oder Konten übersehen. Insbesondere, wenn es keinen Überblick gibt, welche Konten ein User überhaupt hat.

Der einfachste Weg um Fehler im Offboarding auszuschließen, ist das Schließen von Accounts zu automatisieren. Ebenso wie eine IAM-Lösung automatisch erkennt, wenn neue Benutzer zur HR-Datenbank hinzukommen, kann sie auch den Austritt von Usern erkennen und darauf reagieren. Der Zugang jedes Users wird somit jederzeit an seinen aktuellen Status angepasst und beim Verlassen des Unternehmens zeitnah geschlossen.

User Lifecycle Management leicht gemacht mit tenfold IAM

Vom reibungslosen Onboarding dank rollenbasiertem Zugriff bis zur Einbindung der Abteilungen in Freigabe-Workflows: Es gibt viele Wege, das User Lifecycle Management zu vereinfachen.

Doch der größte Fortschritt, der sich im Bereich User Lifecycle Management erzielen lässt, ist die vollständige Automatisierung über eine IAM-Lösung. Ihr IT-Team verbringt unzählige Stunden damit, Accounts zu erstellen oder Zugriffsrechte nach personellen Veränderungen anzupassen? Dann ist die Investition in ein IAM-System ein No-Brainer, der einen enormen Produktivitätsgewinn mit sich bringt.

Aber Achtung: Die Wahl der richtigen IAM-Lösung macht einen großen Unterschied. Sparen Sie sich endlose Setups und explodierende Kosten! tenfold macht IAM einfacher als je zuvor – dank sofort einsatzbereiten Plugins und No-Code Konfigurierung. Wo andere Jahre brauchen kommen Sie so in nur zwei Wochen zum fertigen IAM-System.

Buchen Sie jetzt Ihre persönliche Demo und entdecken Sie, warum tenfold durch Effizienz und Einfachheit begeistert.