Schneller ans Ziel mit No-Code IAM

Firmen brauchen Identity & Access Management, um Konten und Zugriffsrechte erfolgreich zu verwalten. Nur so können sie mit neuen IT-Bedrohungen und steigenden Sicherheitsanforderungen Schritt halten.

Traditionelle IAM-Lösungen, die durch individuelle Programmierung an bestehende Systeme angebunden werden müssen, sind jedoch zu komplex für die meisten Organisationen. Ihre Implementierung nimmt Monate bis Jahre in Anspruch.

Nicht so tenfold: Unsere No-Code Lösung lässt sich über mitgelieferte Schnittstellen problemlos mit allen gängigen IT-Systemen verbinden und mit wenigen Klicks konfigurieren. So können Sie Ihr Berechtigungsmanagement in wenigen Wochen automatisieren!

Was unterscheidet tenfold von herkömmlichen IAM-Lösungen?

Fertige Schnittstellen

Mitgelieferte Plugins ermöglichen die schnelle Anbindung vorhandener Systeme – ohne aufwändiges Scripting.

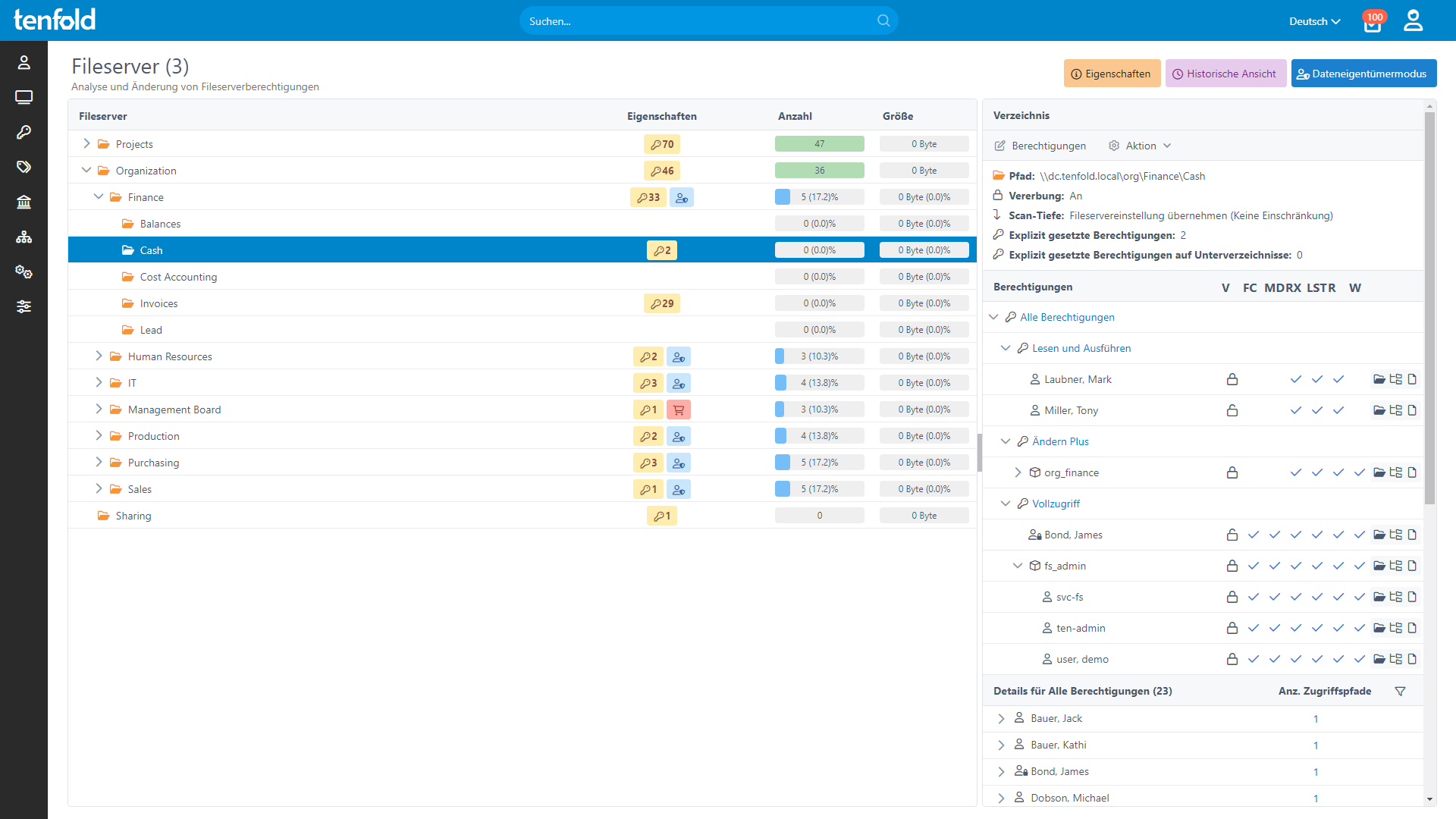

No-Code Oberfläche

Alle Funktionen und Schnittstellen lassen sich bequem über tenfolds grafische Benutzeroberfläche steuern.

All-in-One Lösung

tenfold vereint sämtliche IAM-Aufgaben in einer Webanwendung. Das erleichtert das Setup ebenso wie die laufende Nutzung.

tenfold: IAM für den Mittelstand

Die Wahl der richtigen IAM-Lösung ist auch eine Frage der Größe: Während riesige Konzerne wegen ihrer heterogenen IT umständliche Baukastenlösungen brauchen, sind mittelständische Firmen mit einem effizienten und schnell einsatzbereiten IAM-System besser beraten.

tenfold hat sich auf mittelständische Organisationen spezialisiert und überzeugt in diesem Segment mit dem perfekt zugeschnittenen Mix an automatisierten Prozessen und vorgefertigten Schnittstellen.

Der Mittelstandsfokus von tenfold erlaubt es Unternehmen und Behörden ihren Verwaltungsaufwand zu senken, Daten effektiv zu schützen und gesetzliche Vorgaben zu erfüllen, ohne unnötige Kosten und endlose Projektphasen auf sich zu nehmen.

tenfold liegt in der goldenen Mitte zwischen:

Bei Data-Governance-Software liegt der Fokus auf unorganisierten Daten. Als kurzfristige Lösung helfen sie Admins beim Aufräumen des Fileservers und der Visualisierung von Strukturen. Allerdings bieten sie keine Möglichkeit, die notwendigen Prozesse zu automatisieren, z.B. Freigabe-Workflows, die Provisionierung neuer Benutzer und die Rezertifizierung von Berechtigungen.

Enterprise-Lösungen sind darauf ausgelegt, die komplexen Strukturen von sehr großen Unternehmen und Behörden abzubilden. Hier liegt die Herausforderung in den sehr heterogenen Abläufen und Systemlandschaften. Enterprise-Lösungen bestehen meist aus mehreren Einzelprodukten, deren aufwändige Konfiguration die administrativen und finanziellen Ressourcen mittelständischer Organisationen übersteigt.

Data Governance vs. Enterprise Lösungen vs. tenfold

| Data Governance Lösungen | Enterprise Lösungen | tenfold | |

|---|---|---|---|

| Funktionsumfang | Verwaltung stark eingeschränkt, wenig flexibel | Enormer Umfang, übermäßig komplex | All-in-One Lösung für den Mittelstand |

| Implementierung | Kaum anpassbar, daher schnelle Inbetriebnahme | Jahrelange, komplizierte Projekte | Produktiv nutzbar nach wenigen Wochen |

| Betrieb | Einfach wegen fehlender Workflows | Betrieb erfordert eigenes mehrköpfiges Team | Wenig Aufwand, Betrieb durch eine Person nebenher möglich |

| Third-Party Support | Nicht vorhanden | Aufwändiges Setup mit individueller Programmierung | Einfache Integration von On-Prem und Cloud Anwendungen |

| Kosten | Günstige Anschaffung, aber hohe versteckte Kosten | Hohe initiale Kosten, enormer laufender Aufwand | Attraktives Lizenzmodell und einfache Inbetriebnahme |

|

|

Identity und Access Management Software: Produkte im Vergleich

Finden Sie heraus, welche Kategorien von IAM Software am Markt erhältlich sind und welches Produkt optimal auf Ihre Bedürfnisse abgestimmt ist.

Mehr als 2.000 zufriedene Kunden weltweit

Überzeugen Sie sich selbst

Unsere kostenlose Demo macht Sie mit dem Funktionsumfang von tenfold vertraut und beweist Ihnen, dass professionelles Berechtigungsmanagement nicht kompliziert sein muss.