Sensible Daten im High-Tech- und Sicherheits-Sektor

Schneller, höher, weiter: In Unternehmen der Tech- und Sicherheitsbranche entstehen die Technologien von morgen. Für Forschung und Entwicklung auf dem neuesten Stand der Technik benötigen Wissenschaftler und Ingenieure dabei Zugang zu einer enormen Menge an Daten aus unterschiedlichen Abteilungen und Standorten.

Das Problem: Vertrauliche Informationen aus der Technologie-Branche sind ein begehrtes Ziel für Cyberkriminelle und Mitbewerber. Neben Angriffen von außen kann dabei auch der Datendiebstahl durch Mitarbeiter zum Problem werden.

Finanzielle Risiken durch Cyberangriffe

Der Schaden durch Industriespionage bzw. gezielte Hacks ist enorm. Der Branchenverband Bitkom schätzt die jährlichen Verluste für die deutsche Wirtschaft etwa auf über 220 Milliarden Euro. Um Patente, Markenrechte und Wettbewerbsvorteile zu wahren, muss der Zugang zu vertraulichen Informationen abgesichert werden.

IT-Sicherheit ist für High-Tech-Firmen aber nicht nur aus Eigeninteresse sinnvoll, sondern zunehmend auch gesetzlich vorgeschrieben. Durch das IT-Sicherheitsgesetz 2.0 fallen etwa Rüstungsunternehmen sowie Unternehmen im besonderen öffentlichen Interesse unter die KRITIS-Verordnung und müssen dem BSI über ihre IT-Sicherheit berichten. Ebenso setzen viele Partnerunternehmen für die Zusammenarbeit eine Zertifizierung nach Normen wie ISO 27001 voraus.

NIS2: Access Governance Anforderungen

Informieren Sie sich: Welche Anforderungen stellt NIS2 an das Zugriffsmanagement und wie hilft tenfold Ihnen dabei, diese schnell und einfach zu erfüllen.

Diese Technologie-Unternehmen vertrauen auf tenfold Access Management

NCP engineering GmbH

Nürnberg (DE)

macmon secure GmbH

Berlin (DE)

PKE Holding AG

Wien (AT)

OMICRON electronics GmbH

Klaus (AT)

Optimale Sicherheit mit tenfold

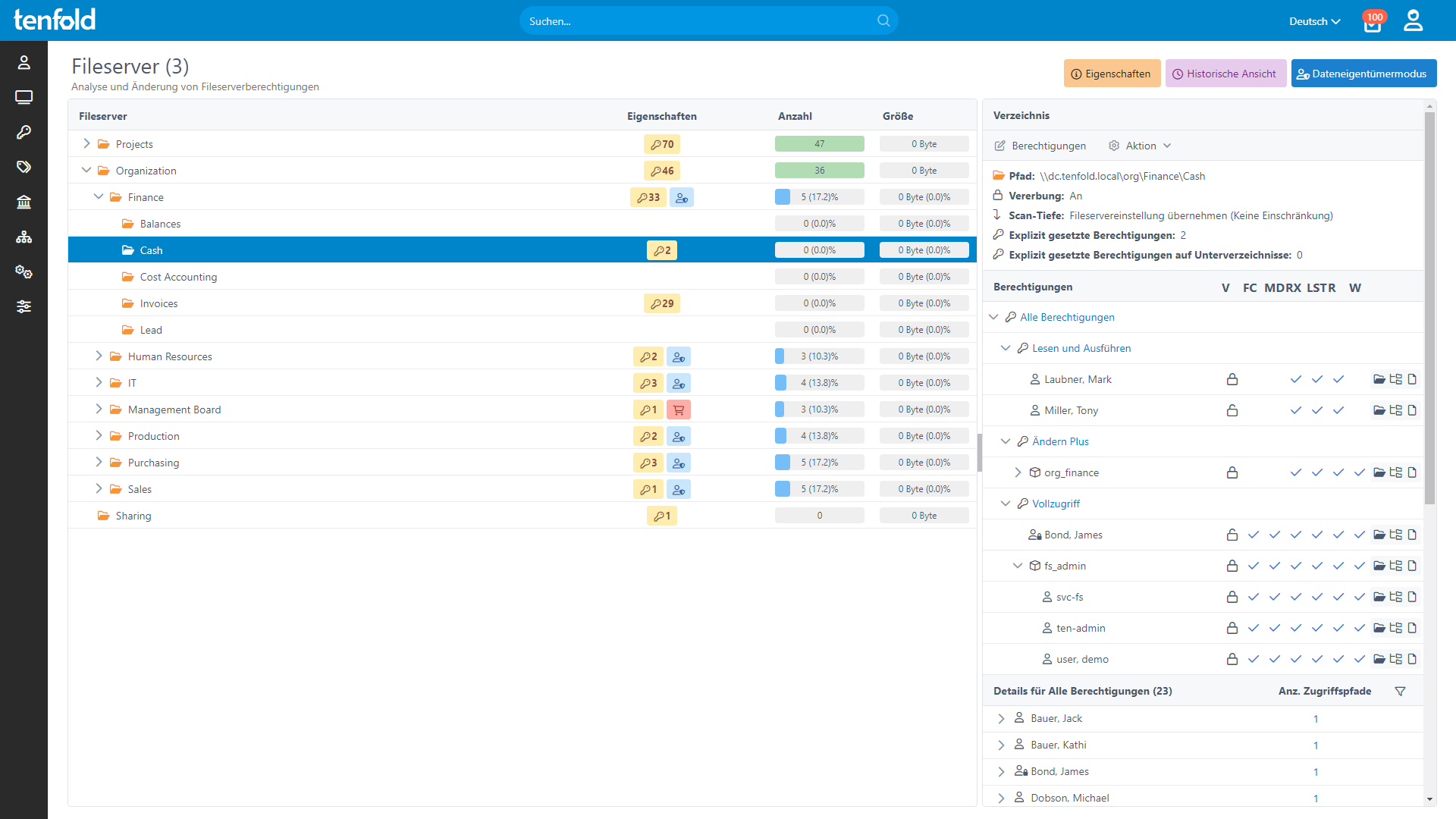

Mit tenfold lassen sich Zugriffsrechte schnell, einfach und sicher steuern. Die innovative IAM Lösung dient als zentrale Plattform für die Verwaltung von Benutzern und Berechtigungen im lokalen Netzwerk, in der Cloud und in Drittanwendungen wie Jira, SAP ERP und HCL Notes. Bestehende Benutzerkonten lassen sich dank einer Importfunktion schnell aus Vorsystemen wie HR-Software übertragen.

Einmal in Betrieb, sorgt tenfold‘s User Lifecycle Management für die automatische Anpassung von Zugriffsrechten, wenn Benutzer zu Gruppen hinzugefügt oder daraus entfernt werden. Das erleichtert nicht nur die Verwaltung, sondern trägt ebenso zur Einhaltung von Best Practices der IT-Sicherheit wie dem Least-Privilege-Prinzip bei.

Um Hochsicherheitsnetze zu schützen, ist der Betrieb von tenfold dabei auch ohne Verbindung zum Internet möglich.

Dokumentation & Reporting

Um Sicherheitslücken in der Berechtigungsstruktur zu eliminieren überprüft das tenfold Dashboard Microsoft-Systeme wie Active Directory, Azure AD und Exchange automatisch auf Probleme und behebt diese mit nur einem Klick. Regelmäßige Access Reviews sorgen zudem dafür, dass nicht mehr benötigte Zugänge zeitgerecht entfernt werden.

Dabei werden sämtliche Änderungen von tenfold dokumentiert und die effektiven Rechte von Benutzern auf Wunsch in übersichtlichen Reports zusammengefasst. So erleichtert tenfold die Umsetzung von Sicherheitsstandards und die Vorbereitung auf Compliance-Audits.

Erfahren Sie mehr über die Vorteile von Identity & Access Management

Lernen Sie den vollen Funktionsumfang von tenfold kennen!

Lassen Sie sich jetzt ein individuelles Angebot von uns erstellen