Wasser, Energie, Transport & Verkehr

Versorgungsunternehmen wie Wasser- und Elektrizitätswerke, Verkehrsbetriebe und öffentliche Leitsysteme sind die Lebensadern der modernen Gesellschaft. Kommt es in der grundlegenden Infrastruktur zu einem Ausfall, sind die Folgen für Wirtschaft und Privatleben weitreichend.

So etwa im Fall der Betriebsunterbrechung der Colonial Pipeline, die zu Panikkäufen und steigenden Benzinpreisen entlang der Ostküste der USA geführt hat. Hintergrund der Störung war ein Ransomware-Angriff, der den Betreiber der Pipeline dazu zwang, die Systeme herunterzufahren.

Versorgungssicherheit gewährleisten

Durch den vermehrten Einsatz von digitalen Sensor- und Steuerungsanlagen in ihrer Operational Technology (OT) werden Infrastrukturunternehmen zunehmend für Bedrohungen wie Schadsoftware und Hacker-Angriffe anfällig.

Die Absicherung dieser kritischen Systeme gewinnt daher auch politisch an Bedeutung: In Deutschland sind die Betreiber kritischer Infrastrukturen etwa durch das IT-Sicherheitsgesetz dazu verpflichtet, Sicherheitsmaßnahmen nach dem neuesten Stand der Technik umzusetzen und diese regelmäßig zu zertifizieren. Grundlage für den Nachweis können internationale Normen wie ISO 27001 oder individuelle branchenspezifische Sicherheitsstandards (B3S) sein.

Sicherheitsstandards für Infrastruktur-Unternehmen

NIS2: Access Governance Anforderungen

Informieren Sie sich: Welche Anforderungen stellt NIS2 an das Zugriffsmanagement und wie hilft tenfold Ihnen dabei, diese schnell und einfach zu erfüllen.

Diese Infrastrukturunternehmen vertrauen auf tenfold Access Management

DB Regio AG

Frankfurt am Main (DE)

Dahme-Nuthe Wasser GmbH

Königs Wusterhausen (DE)

Stadtwerke Bonn GmbH

Bonn (DE)

Stadtwerke Klagenfurt AG

Klagenfurt (AT)

Compliance-Anforderungen erfüllen

Zu den Anforderungen der B3S Standards im Infrastruktur-Bereich (etwa Energie und Fernwärme) zählt auch, Rechte für Benutzer auf ein „nötiges Maß“ zu beschränken sowie „aktiv über ein Benutzer- und Zugriffsrechtemanagement zu verwalten und regelmäßig zu überprüfen.“

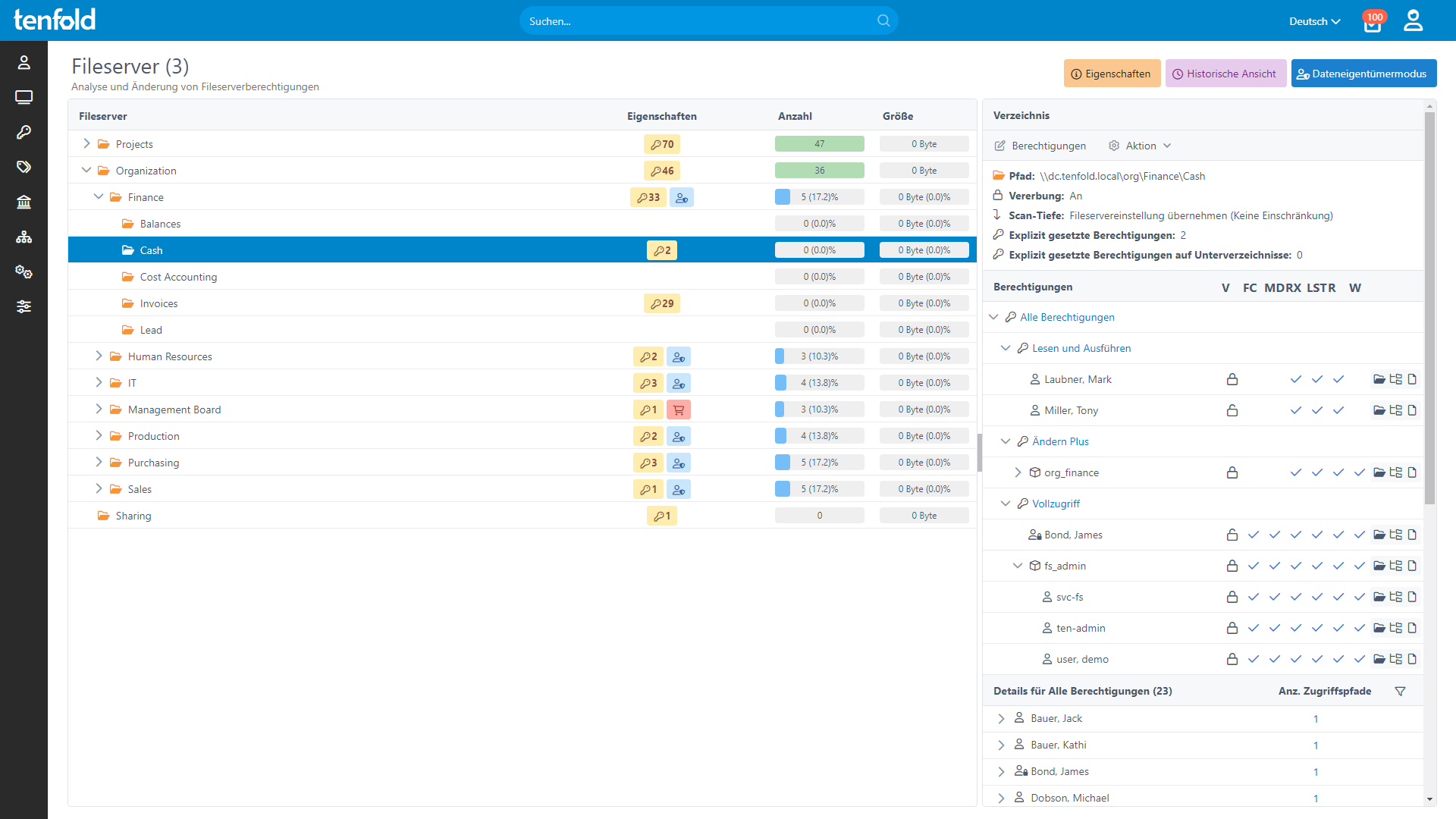

Durch sein automatisiertes User Lifecycle Management und laufende Access Reviews hilft tenfold Organisationen dabei, Zugriffsrechte auf ein Minimum zu beschränken. Sicherheitslücken durch vergessene Berechtigungen beugt die IAM-Lösung somit effektiv vor.

Durch das Festlegen von Standard-Rechten für bestimmte Abteilungen und Positionen sorgt tenfold für die Zuweisung und Löschung der entsprechenden Zugänge, wann immer sich der Status eines Benutzers ändert. Und das in allen verknüpften Systemen: dem lokalen Active Directory, in Microsoft 365 und zahlreichen Drittanwendungen.

Reporting und Dokumentation

Da im Arbeitsalltag zusätzliche Berechtigungen erforderlich sein können, erlaubt tenfold das Anfordern weiterer Rechte über ein Self-Service-Feature. Um die adäquate Antragsprüfung und regelmäßige Kontrolle laut B3S zu gewährleisten, entscheiden Data Owner aus dem jeweiligen Fachbereich über die Freigabe und müssen Berechtigungen zudem im Rahmen der Rezertifizierung regelmäßig bestätigen.

tenfold übernimmt dabei die vollständige Dokumentation sämtlicher Genehmigungsprozesse und Änderungen an Zugriffsrechten. Die Report-Funktion generiert auf Wunsch übersichtliche Zusammenfassungen der aktuellen und historischen Rechte von Benutzern. So lässt sich der Schutz kritischer Daten und Systeme im Rahmen von Compliance-Audits problemlos nachweisen.

Erfahren Sie mehr über die Vorteile von Identity & Access Management

Lernen Sie den vollen Funktionsumfang von tenfold kennen!

Lassen Sie sich jetzt ein individuelles Angebot von uns erstellen