Referenz User – die unterschätzte Gefahr

“Das ist Frau Stricker, die neue Kollegin. Sie braucht bitte die gleichen Zugangsberechtigungen wie Herr Mayer!” Gesagt, getan, Problem geschaffen. Heute schauen wir uns die Praxis des sogenannten Referenzusers (auch Referenz User oder Referenzbenutzer) an und zeigen, warum diese Vorgehensweise in Unternehmen zu einem echten Sicherheitsrisiko werden kann.

Was ist ein Referenz User?

Wir alle kennen die Praxis des Referenzbenutzers. Auch wenn wir sie vielleicht nicht unter diesem Namen kennen. Das Ganze läuft normalerweise so ab: Ein neuer Mitarbeiter kommt ins Unternehmen und muss als Benutzer für eine bestimmte Abteilung und/oder einen bestimmten Standort angelegt werden.

Ohne Software für Berechtigungsverwaltung bzw. Identity und Access Management muss der IT-Administrator den Benutzer händisch anlegen und die entsprechenden Berechtigungen ebenfalls manuell zuteilen.

Da der Admin in der Regel nicht weiß, welche Zugriffsrechte für die Position des neuen Kollegen wichtig sind, fragt er den jeweils verantwortlichen Abteilungsleiter. Der sagt: “Ach, die neue Kollegin macht eigentlich genau das gleiche wie der Herr Mayer.” Der Administrator kopiert also einfach alle Konten von Herrn Mayer, um die neue Kollegin u.a. im Active Directory® und im SAP® anzulegen.

Herr Mayer ist also der Referenzuser. Und nachdem der Admin die personenbezogenen Daten angepasst hat, wird aus der Herr-Mayer-Kopie das neue Benutzerkonto von Frau Stricker.

Referenzuser kopieren – schnell und einfach

Natürlich gibt es einen Grund dafür, dass Admins bestehende Benutzer kopieren, um neue anzulegen: Es geht schnell und es ist einfach. Nicht, dass es wahnsinnig umständlich wäre, einen neuen Benutzer beispielsweise im Active Directory® anzulegen. Aber mit einem Klick ist es eben auch nicht getan. Der Administrator muss über den Servermanager verschiedene Konfigurationen vornehmen und den neuen User beispielsweise den richtigen Gruppen und Organisationseinheiten zuordnen.

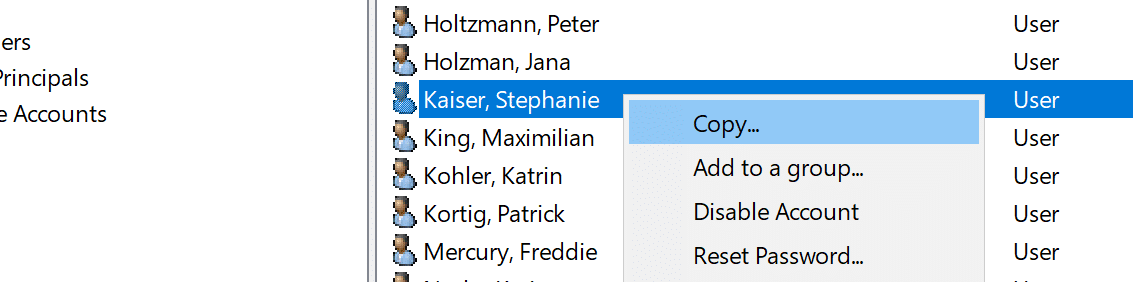

Je größer das Unternehmen ist, desto größer wird natürlich auch der administrative Aufwand. Die “Quick and dirty”-Variante, das Kopieren eines echten Benutzers im Active Directory®, ist hingegen wortwörtlich mit einem einzigen Klick erledigt:

Auf den ersten Blick ist diese Variante nicht wirklich problematisch. Sie spart Zeit und das Ergebnis ist, dass Frau Stricker alle Berechtigungen und Zugänge besitzt, die sie benötigt, um ihre Arbeit zu tun. So weit, so gut. Oder nicht?

Stellen Sie sich folgende Frage: Wie wahrscheinlich ist es, dass Herr Mayer und Frau Stricker tatsächlich zu 100 Prozent die gleichen Berechtigungen und Zugänge benötigen?

Der Referenz User im SAP

Grundsätzlich unterstützt SAP die Klassifizierung von Benutzern mithilfe eines Referenzbenutzers. Der Anbieter weist im Helpdesk aber auch ganz deutlich darauf hin, dass ein Benutzer die Klassifizierung eines anderen Benutzers nur dann erben kann bzw. erben sollte, wenn für ihn keine zusätzlichen Rollen und Profile angelegt werden. Detaillierte Informationen über die Anlage von Referenzusern im SAP finden Sie hier.

Warum der Referenz User ein Problem ist

Der Grund dafür, dass die Praxis des Referenzbenutzers zum Sicherheitsrisiko werden kann, ist ein Denkfehler, den viele Admins machen. Denn sie wollen ja eigentlich nur die aktuellen Abteilungsberechtigungen des Referenzusers für den neuen Benutzer kopieren.

Was sie aber stattdessen tun: Sie transferieren die Gesamtheit aller Berechtigungen, die Herr Mayer während seiner Laufbahn im Unternehmen gesammelt hat, auf die neue Kollegin Frau Stricker. In den meisten Fällen schließt dies Berechtigungen in mehreren Abteilungen und verschiedenen Niederlassungen sowie Sonderrechte für Projekte ein.

Zu viele Berechtigungen bedeuten Sicherheitslücken

IT-Security Manager bestätigen: Je länger die Praxis des Referenzbenutzers eingesetzt wird, desto chaotischer wird die Berechtigungslage. Das ist zunächst natürlich ein Problem für den internen Datenschutz. Wenn nämlich niemand mehr nachvollziehen kann, welcher Mitarbeiter auf welche Ressourcen und Daten zugreifen kann, erhöht sich das Risiko für Datendiebstahl oder -missbrauch durch Mitarbeiter massiv.

Das nächste Problem in Bezug auf den Referenz User ist der Datenschutz nach außen. Denn je mehr Berechtigungen ein Benutzer hat, desto katastrophalere Folgen können externe Angriffe mit Mal- oder Ransomware bzw. Phishing-Mails haben.

Neben dem Problem des Datenschutzes geraten Unternehmen, die ihre Berechtigungen nicht professionell managen, früher oder später auch auf Kollisionskurs mit den Richtlinien der Compliance.

Berechtigungsmanagement macht Referenzbenutzer überflüssig

Unternehmen bzw. IT-Administratoren verwenden Referenzuser, um bei der Anlage neuer Benutzer Zeit zu sparen. Dies lässt sich aber auch auf eine Weise erreichen, durch die kein Sicherheitsrisiko entsteht: Der Einsatz einer Software für Berechtigungsmanagement macht nicht nur die Praxis des Referenzusers überflüssig, sondern sie sorgt auch dafür, dass die Berechtigungsstrukturen im gesamten Unternehmen Compliance-gerecht aufgebaut werden.

Profile – der bessere Referenz User

Die Idee hinter dem Prinzip des Referenzusers ist ganz einfach: Zeit sparen durch kopieren. Die Berechtigungsmanagement-Software tenfold ersetzt das Kopieren durch Standardisierung, indem ein sogenanntes Profilsystem eingesetzt wird. Diese Berechtigungsprofile müssen nur einmal zu Beginn definiert werden.

In der Folge sparen die Profile dem Admin jede Menge Zeit und Arbeit, weil sie die wichtigsten Standardrechte aufgrund von Abteilungszugehörigkeit und anderen Attributen vollautomatisch und quer durch alle Systeme (Active Directory®, SAP® usw.) zuteilen. Es ist also kein Kopieren von Benutzern mehr notwendig.

Alternativ können Benutzer neue Berechtigungen selbst beantragen (Self Service) und der Dateneigentümer kann den Zugang im Workflow freigeben. Hier hat er auch die Möglichkeit, Rechte zeitlich befristet freizugeben, was z.B. bei Projektarbeiten sinnvoll ist. Die über Profile zugeteilten Standardberechtigungen können Sie bei Bedarf erweitern und anpassen. Diese Möglichkeit zur individuellen Anpassung hebt tenfold von der traditionellen rollenbasierten Berechtigungsvergabe und den Systemen der Wettbewerber ab.

Die TOP 5 Gründe für Identity & Access Management

Profile entfernen veraltete Berechtigungen

Nach der Implementierung von tenfold werden Berechtigungen also automatisch korrekt und vollständig zugeteilt. Aber was passiert mit den überflüssigen Berechtigungen, die zu diesem Zeitpunkt bereits existieren?

Kein Problem: Nach der Implementierung werden die existierenden Standardberechtigungen im gesamten Unternehmen automatisch mit den Profilen abgeglichen und entsprechend aktualisiert. Da wir uns in Sachen IT-Sicherheit natürlich nicht nur auf das initiale Abgleichen von Profilen und effektiven Berechtigungen stützen, gibt es außerdem die sog. Rezertifizierung.

Die Rezertifizierung “zwingt” den Dateneigentümer in regelmäßigen Abständen dazu, sämtliche Berechtigungen in seinem Bereich zu überprüfen und diese entweder zu bestätigen oder sie zu entfernen. Über die dritte Möglichkeit, überflüssige Berechtigungen loszuwerden, informieren wir Sie in unserem Blogbeitrag.

Software entzieht Berechtigungen automatisch

Was passiert eigentlich mit den Berechtigungen, wenn ein Mitarbeiter die Abteilung wechselt oder das Unternehmen verlässt? Auch hier bietet die Software eine Lösung, indem sie sämtliche Berechtigungen automatisch zum Zeitpunkt des Austritts entzieht. Für den Fall des Abteilungswechsels gibt es die Option einer zeitlichen Verzögerung.

Nehmen wir an, Herr Mayer möchte Frau Stricker noch einarbeiten, bevor er sich seiner neuen Abteilung widmet. In diesem Fall steuert tenfold aufgrund der vordefinierten Profileinstellungen automatisch, dass Herr Mayer einen Monat lang sowohl Berechtigungen für seine alte als auch für seine neue Abteilung hat.

Am Ende dieses Übergangszeitraums entzieht die Software die Rechte dann automatisch. Im gesamten Prozess ist keine einzige Aktion vonseiten des Admins erforderlich.

Access Governance: Best Pratices für Microsoft-Umgebungen

Ein umfassender Leitfaden zur Umsetzung bewährter Best Practices für die Zugriffsverwaltung in Microsoft-Umgebungen.