NIST CSF: Was ist das NIST Cybersecurity Framework?

Das Cybersecurity Framework der US-Bundesbehörde für Standards und Technologie (NIST) ist ein freiwillige Richtlinie, mit deren Hilfe Organisationen ihre momentane IT-Sicherheit analysieren, Ziele für den Schutz der eigenen IT setzen und die Implementierung von Sicherheitsmaßnahmen messen können. In unserem Überblick erfahren Sie, was es mit dem NIST CSF auf sich hat und wie das Rahmenkonzept mit Standards wie NIST 800-53, 800-171 und ISO 27001 zusammenhängt. Außerdem sehen wir uns an, wozu das Cybersecurity Framework in der Praxis verwendet werden kann.

Grundlagen: Was ist das NIST Cybersecurity Framework?

Das Cybersecurity Framework (CSF) ist eine Richtlinie des National Institute of Standards and Technology (NIST), die Organisationen dabei helfen soll, ein genaueres Bild ihrer IT-Security zu entwickeln und sich Ziele für die Verbesserung der Informationssicherheit zu setzen. Außerdem dient das Dokument als gemeinsamer Anhaltspunkt, um Risiken und Schutzmaßnahmen in der Informationssicherheit vergleichbar und kommunizierbar zu machen – ganz gleich, ob es um den Austausch mit anderen Unternehmen oder die Abstimmung mit internen Entscheidungsträgern geht.

Das NIST Cybersecurity Framework wurde ursprünglich entwickelt, um die Sicherheit in kritischen Infrastrukturen zu verbessern. Es dient also einem ähnlichen Zweck, wie die KRITIS-Verordnung in Deutschland, basiert allerdings auf Freiwilligkeit. Seit seiner Veröffentlichung im Jahr 2014 wurde das CSF von vielen Unternehmen, öffentlichen Einrichtungen und staatlichen Behörden aufgegriffen bzw. als Grundlage für die Entwicklung eigener Informationssicherheitsprogramme herangezogen.

Gibt es das NIST Cybersecurity Framework auch auf Deutsch?

Das NIST Cybersecurity Framework ist zwar in mehreren Sprachen verfügbar, leider gibt es jedoch keine deutsche Übersetzung des Standards. Organisationen, die das Dokument für ihr Sicherheitsprogramm heranziehen wollen, müssen entweder das englische Original oder eine der verfügbaren Übersetzungen verwenden.

Aufbau des Cybersecurity Framework

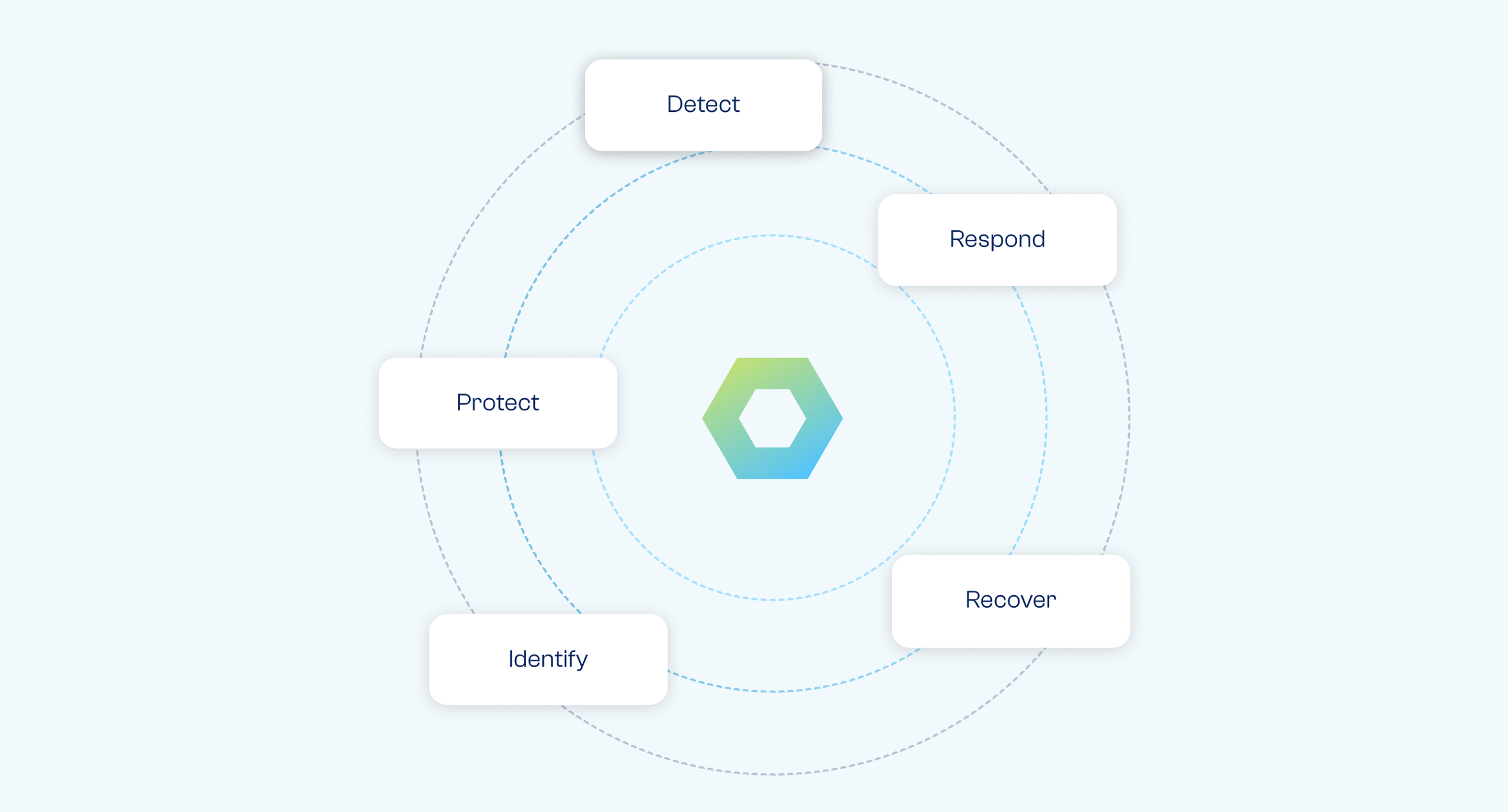

Der Kern des NIST CSF besteht aus fünf Funktionen, die ein erfolgreiches Sicherheitsprogramm abdecken muss: Identify, Protect, Detect, Respond, Recover – zu Deutsch also Identifizieren, Schützen, Erkennen, Reagieren, Wiederherstellen. Diese fünf Gebiete sind wiederum unterteilt in Kategorien, die größere Themen wie Asset Management oder Angriffserkennung behandeln, und Unterkategorien, welche konkrete Ziele vorgeben (z.B. “Notfall- und Wiederherstellungspläne werden getestet”).

Darüber hinaus unterscheidet das Cybersecurity Framework zwischen vier Stufen, die die Umsetzung von Schutzmaßnahmen und Risikomanagement im Unternehmen messen:

Stufe 1: Partiell – Kaum Bewusstsein für Risiken, kein formales Risikomanagement, Entscheidungen um die Informationssicherheit werden ad-hoc, uneinheitlich und ohne Berücksichtigung von Geschäftszielen und aktuellen Gefährdungen getroffen.

Stufe 2: Risikobasiert – Es gibt ein Bewusstsein für Informationssicherheitsrisiken, jedoch keine etablierten Prozesse oder Richtlinien. Schutzmaßnahmen werden nicht konsequent angewendet.

Stufe 3: Wiederholbar – Schutzmaßnahmen und Prozesse rund um das Risikomanagement werden vom Management abgesegnet, als offizielle Richtlinie etabliert, intern kommuniziert und bei Bedarf aktualisiert.

Stufe 4: Adaptiv – Sicherheitsmaßnahmen werden regelmäßig an neue Bedrohungen und gewonnene Erkenntnisse aus dem laufenden Betrieb angepasst. Das Risikomanagement folgt formalen Prozessen und hat die stetige Verbesserung der Informationssicherheit zum Ziel.

Ist das Cybersecurity Framework verpflichtend?

Nein, das Cybersecurity Framework ist eine freiwillige Richtlinie. In den USA sind lediglich Bundesbehörden zur Umsetzung des Frameworks verpflichtet. Darüber hinaus bildet das CSF die Grundlage für einige Regularien auf Bundestaaten-Ebene. Zum Teil ziehen auch andere Länder das Framework für die Entwicklung ihrer Cybersecurity-Gesetze heran, beispielsweise im Fall von Israels Cyber Defense Doctrine.

Der Grund für die internationale Verwendung des Cybersecurity Framework liegt im hohen Renommee und der führenden Position von NIST: Obwohl es sich bei dem Insitut um eine US-Behörde handelt, kommt ihm bei der Auswahl und Entwicklung von Standards eine globale Rolle zu. Nehmen wir das Thema Kryptographie als Beispiel: Die Entwicklung von Prozessen von Post-Quanten-Kryptographie basiert maßgeblich auf eine Ausschreibung durch NIST.

Cybersecurity Framework: Wie funktioniert die Zertifizierung?

Anders als Normen wie ISO 27001 gibt das Cybersecurity Framework keine Mindestanforderungen vor, die Organisationen erfüllen müssen. Stattdessen können Firmen das Dokument nutzen, um sich eigene Ziele zu setzen, indem sie Schutzmaßnahmen und Implementierungsstufen zu einem individuellen Zielprofil verbinden. Dieser Zugang soll die flexible Nutzung des CSF bei der Planung und Verbesserung von IT-Sicherheitsprogrammen in einem breiten Anwenderkreis erlauben.

Entsprechend gibt es keine offizielle Zertifizierung für NIST CSF Compliance, auch wenn einige Dienstleister externe Audits für die Implementierung der Schutzziele anbieten.

NIST CSF 2.0: Timeline des Updates

Um gestiegenen Anforderungen im Bereich IT-Sicherheit und der breiten Verwendung des Cybersecurity Framework gerecht zu werden, arbeitet die Behörde fieberhaft an einer neuen Version des Standards: dem CSF 2.0. Inzwischen ist ein erster Entwurf der Richtlinie öffentlich verfügbar. Final wird das Update frühestens Ende 2024. Der genaue Zeitplan ist auf der Website des Instituts abrufbar.

Geplante Änderungen in NIST CSF 2.0

Anpassung an des Dokuments an die breite Nutzung in der Privatwirtschaft

Aktualisierung der Empfehlungen an neueste Gefahren und Best Practices

Genauere Darstellung des Zusammenhangs mit anderen NIST Standards

Stärkerer Fokus auf die Absicherung von Lieferketten

Einführung einer neuen, sechsten Funktion (Governance), welche Rollen, Verantwortungen und Policies in einem Kapitel vereint

NIST CSF vs. 800-53

NIST SP 800-53 etabliert verpflichtende Sicherheitsmaßnahmen für Organisationen mit Zugang zu IT-Systemen der US-Bundesbehörden, wie sie der Federal Information Security Modernization Act (FISMA) fordert. Neben den Behörden selbst gilt die Regelung auch für viele Zulieferer und Dienstleister mit öffentlichen Aufträgen. Welche der über 1.000 Sicherheitsmaßnahmen betroffene Firmen umsetzen müssen, hängt von dem Schutzbedarf des jeweiligen Systems ab (niedrig, moderat, hoch).

NIST CSF vs. 800-171

Wie 800-53 betrifft auch SP 800-171 den Schutz sensibler Daten aus der öffentlichen Verwaltung. Konkret befasst sich der Standard mit geschützten Informationen, die jedoch nicht unter die obersten Geheimhaltungsstufen wie vertraulich, geheim oder streng geheim fallen. Entsprechend gilt die Regelung auch für Organisationen, die keinen Zugang zu IT-Systemen zu staatlichen IT-Systemen haben, sondern geschützte Informationen in ihrer eigenen IT speichern und verarbeiten. SP 800-171 baut auf den Sicherheitsanforderungen für moderaten Schutzbedarf aus SP 800-53 auf und deckt im Wesentlichen einen Teilbereich der umfassenderen Richtlinie ab.

ISO 27001: Anforderungen an das Access Management

In unserem Whitepaper erfahren Sie alles über die ISO Vorbereitung, wichtige Dokumente und die Vorgaben an das Identity und Access Management.

NIST CSF vs. ISO 27001

Auf den ersten Blick haben das Cybersecurity Framework und ISO 27001 viel gemeinsam: beide Normen sind freiwillige Sicherheitsstandards, die von vielen Organisationen zur Verbesserung ihrer Informationssicherheit herangezogen werden. Tatsächlich gibt es für die meisten Forderungen in NIST CSF Entsprechungen in ISO 27001.

Allerdings gibt einige wesentliche Unterschiede zwischen den beiden Sicherheitsstandards: ISO 27001 ist international anerkannt und setzt die Zertifizierung durch eine akkreditierte Teststelle voraus. Entsprechend kann ein ISO-Zertifikat auch außenwirksam zur Bestätigung der eigenen Informationssicherheit verwendet werden.

ISO 27001 unterscheidet sich darüber hinaus durch seine weniger technische Ausrichtung, mit stärkerem Fokus auf organistorische Kontrollen wie die interne Audits und die Schulung von Mitarbeitern. Im Zentrum der ISO-Norm steht der Aufbau eines Informationssicherheits-Managementsystems (ISMS), das nicht nur Schutzmaßnahmen definiert sondern auch klar regelt, wer für ihre Umsetzung, Kontrolle, Auswertung und Verbesserung verantwortlich ist.

Ein Vorteil des NIST CSF im Vergleich zu der ISO 27000 Serie liegt in der Tatsache, dass die Richtlinie kostenlos verfügbar ist. Für Organisationen, die erstmals eine geregelte Sicherheitsstrategie aufbauen möchten, bietet das Dokument also einen guten Ausgangspunkt.

Cybersecurity Framework: Die 5 Kernfunktionen

Der sogenannte Framework Core von NIST CSF setzt sich aus fünf Funktionen zusammen, die eine effektive Informationssicherheitsstrategie unbedingt abdecken muss: Identify, Protect, Detect, Respond, Recover – also das Identifizieren der zu schützenden Ressourcen, die Absicherung gegen Bedrohungen, die Erkennung von Angriffen, die Reaktion auf Sicherheitsvorfälle und die Wiederherstellung der eigenen Systeme.

Die fünf Kernfunktionen sind wiederum in mehrere Kapitel unterteilt, welche größere Themen wie Governance oder Risikomanagement behandeln. Jedes Kapitel enthält konkrete Vorgaben wie z.B. “Schwachstellen werden identifiziert und dokumentiert”. Alles in allem umfasst das Cybersecurity Framework 108 Anforderungen in 23 Bereichen.

Firmen müssen allerdings nicht jede Vorgabe des Frameworks umsetzen, sondern sich anhand des Dokuments eigene Ziele setzen und die enthaltenen Maßnahmen an ihre eigenen Anforderungen, IT-Systeme und Risikotoleranzen anzupassen.

Identify (ID)

Die Funktion Identify (Identifizieren) hat zum Ziel, auf Organisationsebene ein klares Bild von Sicherheitsrisiken zu etablieren. Es geht dabei nicht um die Identifikation von Bedrohungen, sondern von gefährdeten Ressourcen wie IT Systemen, Benutzerkonten und sonstigen Assets. Ein genaues Inventar aller Bestandteile der eigenen IT ist entscheidend, um fundierte Entscheidungen hinsichtlich des Risikomanagements treffen zu können, sicherzustellen, dass Schutzmaßnahmen einheitlich in allen Bereichen angewendet werden und nach einem Angriff kontrollieren zu können, welche Daten verloren oder kompromittiert wurden.

Unterkapitel der Identify-Funktion:

Asset Management

Business Environment

Governance

Risk Assessment

Risk Management

Supply Chain

Protect (PR)

In diesem Kapitel des Cybersecurity Framework finden sich Best Practices für die Absicherung der eigenen IT, welche dazu beitragen, das Risiko eines erfolgreichen Angriffs zu minimieren. Neben dem Einsatz angemessener Sicherheitssysteme zählen dazu auch organisatorische Prozesse und Bewusstseinsbildung. IT-Sicherheit wird fälschlicherweise oft als rein technische Aufgabe betrachtet. In Wahrheit müssen alle Abteilungen an einem Strang ziehen, um den Schutz sensibler Daten und Systeme zu gewährleisten.

Ein wesentlicher Abschnitt dieser Funktion widmet sich dem Thema Zugriffskontrolle (Access Control): Unberechtigte Zugriffe auf digitale Ressourcen wie auch physische Zugriffspunkte zu verhindern ist beim Schutz von IT-Systemen von entscheidender Bedeutung. Dazu müssen Organisationen Benutzerkonten, Berechtigungen und Zugangsdaten aktiv managen. Sowohl bei der initialen Vergabe als auch bei der laufenden Kontrolle ist auf die Einhaltung des Least Privilege Prinzips sowie der Funktionstrennung zu achten. Außerdem müssen Firmen riskante Zugriffe mittels Multi-Faktor-Authentifizierung absichern.

Weitere Unterkapitel der Protect-Funktion:

Awareness & Training

Data Security

Information Protection

Maintenance

Protective Tech

NIST Compliance Überblick

In unserem englischen Whitepaper erfahren Sie alles zu den erforderlichen Maßnahmen hinsichtlich der Zugriffskontrolle im NIST CSF und SP 800-53.

Detect (DE)

Die Maßnahmen des Detect-Kapitels versetzen Unternehmen in die Lage, Angriffe und sonstige Sicherheitsvorfälle zuverlässig zu identifizieren. Die Angriffserkennung ist entscheidend, um zeitnah reagieren zu können und so im schlimmsten Fall den Schaden für das eigene Netzwerk zu minimieren. Um relevante Vorfälle vom normalen IT-Betrieb unterscheiden zu können, müssen Firmen als ersten Schritt zulässige Nutzerverhalten und geeignete Schwellenwerte definieren.

Unterkapitel der Detect-Funktion:

Anomalies & Events

Security Monitoring

Detection Processes

Respond (RS)

Der Abschnitt Respond deckt die notwendigen Schritte ab, die nach der Erkennung eines Angriffs zu setzen sind. Es gilt, die Bedrohung umgehend zu eliminieren und durch Analysen der befallenen Systeme sicherzustellen, dass die Spuren der Attacke restlos beseitigt wurde und eine neuerliche Kompromittierung ausgeschlossen werden kann. Damit die Reaktion im Ernstfall ohne Verzögerung erfolgt, müssen lange for dem eigentlichen Angriff ein Notfallplan entwickelt, gestestet und verbessert werden.

Unterkapitel der Respond-Funktion:

Response Planning

Communications

Analysis

Mitigation

Improvements

Recover (RC)

Nach einem Angriff auf das Firmennetzwerk muss die volle Funktionsfähigkeit der eigenen IT wiederhergestellt werden. Selbst im besten Fall, dass ein Cyberangriff schnell identifiziert, gestoppt und behoben werden konnte, können einige Geräte und Ressourcen zeitweilig nicht verfügbar sein, während das Notfallteam sicherstellt, dass diese vollständig bereinigt wurden. In Vorbereitung auf den Notfall müssen Organisationen in einem Wiederherstellungsplan dokumentieren, wie der Recovery-Prozess ablaufen soll.

Unterkapitel der Recover-Funktion:

Recovery Planning

Improvements

Communications

NIST CSF Software: Welche Lösungen brauche ich?

Sicherheitsstandards wie das Cybersecurity Framework, ISO 27001 oder der BSI IT-Grundschutz sind in der Regel technologie-neutral geschrieben. Das bedeutet, dass sie zwar konkrete Schutzziele vorgeben, aber keine spezifische Lösung vorschreiben. Diese Vorgehensweise soll verhindern, dass Unternehmen durch Sicherheitsstandards gezwungen werden, ein bestimmtes Produkt zu kaufen, und außerdem sicherstellen, dass Anforderungen als erfüllt gelten, auch wenn die Umsetzung auf anderem Weg erfolgt.

Der technologie-neutrale Zugang bedeutet aber auch, dass Organisationen das Cybersecurity Framework nicht als Einkaufsliste für benötigte Sicherheitslösungen verwenden können. Stattdessen kann das Framework für die Analyse von Lücken der aktuellen Sicherheitsstrategie verwendet werden, wodurch Firmen mögliche Verbesserungen identifizieren und geeignete Produkte für ihren individuellen Bedarf auswählen können.

Der richtige Technologie-Mix

Wie die Einteilung des CSF in fünf Säulen klar zeigt, erfordert der effektive Umgang mit Sicherheitsrisiken umfassende Vorbereitung in einer Vielzahl an Aufgabenbereichen. Organisationen, die ihre IT erfolgreich absichern möchten, brauchen zwangsläufig einen Mix an Technologien und Sicherheitslösungen, um alle erforderlichen Bereiche abzudecken. Die Auswahl der richtigen Software gestaltet sich dabei kompliziert: die ideale Lösung muss nicht nur Sicherheitsanforderungen erfüllen, sondern sich auch in das bestehende IT-Setup integrieren lassen, ohne dabei das Budget zu sprengen.

Nehmen wir die Zugriffskontrolle als Beispiel: Viele Anbieter erlauben zwar auf dem Papier die parallele Verwaltung von Berechtigungen in unterschiedlichen System wie dem lokalen Active Directory, Azure AD und Microsoft 365. In der Praxis erweist sich die versprochene Schnittstelle aber oft als völlig ungeeignet, da die Programmierung und Konfiguration der Anbindung Monate bis Jahre dauern kann und jede Anpassung eine Lawine an Beratungskosten und Zeitaufwand mit sich bringt.

Insbesondere mittelständische Unternehmen verzweifeln an der aufwändigen Inbetriebnahme und den laufenden Kosten von Identity und Access Management Lösungen, die für Großkonzerne ausgelegt sind: Mit den personellen und finanziellen Ressourcen eines mittelgroßen Unternehmens lässt sich ein Enterprise IAM System schlicht und ergreifend nicht effektiv nutzen.

Wer dieses Problem kennt, versteht auch wie revolutionär die vorgefertigten Plugins von tenfold sind: Über die mitgelieferten Schnittstellen von tenfold lassen sich eine Vielzahl von Systemen direkt out-of-the-box in unsere IAM-Lösung integrieren. So profitieren Sie in wenigen Tagen von der Automatisierung des User Lifecycle, anstatt Monate oder Jahre mit dem Programmieren eigener Anbindungen zu verschwenden.

NIST Compliance mit tenfold

Benutzerverwaltung und Berechtigungsverwaltung zählen zu den elementaren Aufgaben der IT, um den unberechtigten Zugang zu sensiblen Daten zu verhindern. Kein Wunder also, dass das Cybersecurity Framework dem Thema Access Control, also Zugriffskontrolle, einen eigenen Abschnitt im Kapitel Protect (PR.AC) widmet. Das Thema Zugriffskontrolle umfasst dabei neben der Verwaltung von Zugriffsrechten auch die Kontrolle des physischen Zugangs sowie Implementierung von Remote Access.

Wer wissen möchte, welche Anforderungen des NIST CSF sowie der verwandten Standards durch tenfold abgedeckt werden, findet in unserem NIST Compliance Whitepaper (Englisch) eine übersichtliche Zusammenfassung der Vorgaben an das Access Management, samt Zuordnung zu den entsprechenden Funktionen in tenfold.

Was macht tenfold zur besten IAM Software für mittelständische Organisationen?