Projektdaten

Standort

Wien

Branche

Gesundheitswesen

Anzahl IT-User

260

Verwendete Lizenz

tenfold Enterprise

Implementierungspartner

Artaker Computersysteme GmbH

Über die St. Anna Kinderkrebsforschung

Das renommierte Wiener Forschungsinstitut, St. Anna Kinderkrebsforschung, forscht zum Wohle krebskranker Kinder. Seit seiner Gründung 1988 zählt es zu den weltweit führenden Institutionen in diesem Bereich. Auch dank der engagierten Forschungsarbeit, die seit über 35 Jahren geleistet wird, konnten die Heilungschancen von Leukämie bei Kindern von nur ca. 20% in den 1960er Jahren auf heute ca. 85% angehoben werden.

Kundenmeinung

„Mit tenfold konnten wir unerwartet große Vorteile erzielen, und das mit minimalem Aufwand. Dank tenfold sparen wir monatlich 1-2 Manntage an Arbeit ein.“

Ingomar Schmickl

IT-Leitung, St. Anna Kinderkrebsforschung

Allgemeine Herausforderungen beim Schutz sensibler Personendaten im Gesundheitswesen

Während die Wissenschaft unermüdlich an der Verbesserung der Lebensqualität krebskranker Kinder arbeitet, spielt sich im Hintergrund eine ebenso bedeutende Auseinandersetzung ab: der digitale Kampf gegen Hacker und andere Bedrohungen. Gleichzeitig ist der verantwortungsvolle Umgang mit sensiblen Daten von größter Bedeutung, denn in unserer Zeit zählen Daten zu den wertvollsten und gleichzeitig verletzlichsten Gütern.

Insbesondere bei einer Institution wie der St. Anna Kinderkrebsforschung, die mit hochsensiblen personenbezogenen und medizinischen Daten arbeitet, ist der Schutz dieser Informationen unerlässlich. Um diese Daten vor Angriffen zu schützen, müssen Gesundheitseinrichtungen besonders effektive Sicherheitsmaßnahmen implementieren, denn ein Sicherheitsvorfall wie zum Beispiel ein Datenleck oder Ransomwareangriff aufgrund unzureichender Cybersecurity, kann zu schwerwiegenden Konsequenzen sowohl für die Patientenversorgung als auch Forschungsergebnisse haben. Zu solchen Konsequenzen zählen:

Finanzielle Schäden

Reputationsverlust

Compliance-Verfehlungen (Gesundheitseinrichtungen wie die St. Anna Kinderkrebsforschung unterliegen strengen Compliance-Richtlinien wie z.B. der DSGVO)

Identity Access Management als Sicherheitsmaßnahme

Neben klassischen Werkzeugen wie Firewalls, Antivirus-Software, Daten-Backups, Datenverschlüsselung und Mitarbeiterschulungen zählt auch der Einsatz einer Identity Access Management-Lösung zu den Grundpfeilern einer soliden Sicherheitsstrategie. Auch aus diesem Grund wurde unter der Leitung von Ingomar Schmickl, Head of IT, St. Anna Kinderkrebsforschung, die IAM-Software tenfold zur Verwaltung von Benutzern und Berechtigungen 2023 mit ins Boot geholt.

Unterschiedliche Anforderungen an die IT

Bis vor wenigen Jahren wurden die IT-Ressourcen des St. Anna Kinderspitals und des Forschungsinstituts gemeinsam verwaltet. Aufgrund der unterschiedlichen IT-Anforderungen eines Krankenhauses im Vergleich zu denen eines Forschungsinstituts wurde im Jahr 2020 eine eigenständige IT-Abteilung für die St. Anna Kinderkrebsforschung eingerichtet.

“Ein Krankenhaus gleicht in meinen Augen einem Frachtschiff, das seine wertvolle Ware sicher und stabil über den Atlantik transportieren muss. Es fährt stetig geradeaus, vermeidet abrupte Wendungen und erreicht sparsam und zuverlässig sein Ziel. Alles muss konsistent und reibungslos funktionieren. Die Forschung hingegen ist wie ein Schnellboot, das flexibel und dynamisch agiert. Es kann schnell Richtungswechsel vornehmen, um auf neue Entdeckungen zu reagieren und innovative Wege zu erkunden.“

Ingomar Schmickl

IT-Leitung

Die Ausgangslage: Umfangreiche manuelle Aufgaben

Das obige bildhafte Zitat von IT-Leiter Schmickl verdeutlicht den Unterschied zwischen dem (IT-)Betrieb eines Krankenhauses, der strikt, kontinuierlich und sicher nach festgelegten Standards funktionieren muss, und dem Betrieb eines Forschungsinstituts, das durch ein hohes Maß an Flexibilität und Innovationsfreude geprägt ist. Traditionell ist eine hohe Fluktuation in der Forschung üblich, da die Beteiligung an verschiedenen Projekten die berufliche Weiterentwicklung und Reputation von Forschenden fördert und neue Perspektiven eröffnet.

Auch im Wiener Forschungsinstitut St. Anna bereichert ein ständiger Wechsel von Talenten den Alltag. Vor der Einführung von tenfold bestand für die IT die Herausforderung darin, das On- und Offboarding von Mitarbeitenden effizient zu gestalten. Ohne Automatisierung waren diese Prozesse zeitaufwendig und anfällig für Fehler. Bei der Ankunft neuer Forschender mussten Benutzerkonten in Active Directory und anderen Systemen erstellt und entsprechende Zugriffsrechte vergeben werden. Je nach Komplexität des Mitarbeitenden konnte dieser Vorgang mehrere Stunden in Anspruch nehmen. Ebenso wichtig war es, diese Berechtigungen rechtzeitig zu entziehen und Benutzerkonten bei Verlassen des Instituts zu deaktivieren oder zu löschen. Dank tenfold können diese Aufgaben nun effizient und fehlerfrei erledigt werden.

„Die Ausgangslage war klassisch geprägt durch umfangreiche manuelle Prozesse und eine geringe Automatisierung.”

Ingomar Schmickl

IT-Leitung

Interne laterale Bewegungen, wie Wechsel von einer Forschungsgruppe in eine andere, stellen auf Berechtigungsebene eine besondere Herausforderung dar. Informationen müssen verschiedene Abteilungen durchlaufen – z. B. über die Gruppenleitung zu HR und von dort zur IT – bevor sie im System abgebildet werden können. Diese Informationen müssen nicht nur rechtzeitig an die IT weitergegeben werden, sondern es müssen in Folge auch Übergangsfristen bei den Berechtigungen gesetzt werden, damit Forschende ihre Arbeit in der einen Gruppe abschließen können, während sie bereits in einer anderen aktiv sind. Manuell ist dies ein komplexer, fehleranfälliger und langwieriger Prozess, bei dem jedes angebundene System nach Berechtigungen der Person durchforstet werden muss.

Zudem benötigen Forschende oft eigene Systeme für ihre Arbeit, die ebenso wie die Mitarbeitenden selbst kurzfristig und zeitlich begrenzt mit dem hauseigenen System integriert werden müssen. Passwortänderungen und ähnliche Aufgaben gehören ebenfalls zum täglichen Arbeitsaufwand. Kurz gesagt: es gab eine erhebliche Menge an Aufgaben zu bewältigen.

Manuelle Benutzerverwaltung führt zu Fehlern und Sicherheitsrisiken

Zusätzlich zu einem hohen Arbeitsvolumen, das durch fehlende Prozessautomatisierung entsteht, weist eine manuelle Benutzerverwaltung zahlreiche weitere Nachteile auf: Fehler schleichen sich ein, die Namensgebungen sind uneinheitlich, BenutzerInnen erhalten fälschlicherweise Berechtigungen, die ihnen nicht zustehen, weil die falsche AD-Gruppe ausgewählt wurde. Außerdem behalten sie oft Berechtigungen, die sie nicht mehr benötigen, übermäßig lang oder sogar dauerhaft (z.B. bei Abteilungswechsel – dieses Phänomen wird als Privilege Creep bezeichnet). Es ist generell herausfordernd, mithilfe von manuell geführten Excel-Listen und Tickets den Überblick über die Berechtigungslandschaft im Unternehmen zu behalten.

Überlizenzierung auf Grund von fehlendem Überblick

Ein weiteres Problem trat auch bei der Verteilung von Lizenzen auf, wenn aufgrund des fehlenden Überblicks über Berechtigungen und Ressourcen eine Microsoft 365-Lizenz bei einem User nach dessen Deaktivierung nicht entzogen wurde, sondern weiterlief und somit nicht für den nächsten User zur Verfügung stand. Die Folge: es wurden unnötigerweise neue Lizenzen dazugekauft.

Referenz-User als Sicherheitsrisiko

In dem Zusammenhang herausfordernd ist die Nutzung von so genannten Referenz-Usern für die User-Anlage. Dabei werden die Berechtigungen eines bestehenden Benutzers (dem Referenz-User), der eine ähnliche Position wie der neue Mitarbeiter besetzt oder der gleichen Abteilung angehört, einfach kopiert und auf den neuen Mitarbeiter übertragen. Hier kann es vorkommen, dass der neue Mitarbeiter Zugriff auf Ressourcen bekommt, die er gar nicht für seine Arbeit benötigt oder haben sollte.

Die Gefahr, dass ein User so zu einem überberechtigtem Insider Threat wird, ist durch die Nutzung von Referenz-Usern latent immer gegeben und sollte strikt vermieden werden. Zudem ist es eine Verletzung des Least Privilege Prinzips und entspricht somit nicht den Security Best Practices.

IAM relevant, aber als „zu komplex“ verschrien

Mit einer Lösung für Berechtigungsmanagement lassen sich solche Fälle einfach vermeiden, denn die Software entzieht Lizenzen automatisch, sobald ein User deaktiviert wird.

Auch Ingomar Schmickl, Leiter der IT bei der St Anna Kinderkrebsforschung, hatte das Thema IAM auf dem Radar. Jedoch wurde es von ihm – wie auch von vielen seiner FachkollegInnen – als „komplex und aufwendig“ betrachtet, also mit einem erheblichen zeitlichen und finanziellen Aufwand verbunden; ein umfassendes Projekt, in das man sich intensiv einarbeiten müsse.

Da die IT-Abteilung des Forschungsinstituts bereits stark mit der Bewältigung von alltäglich Aufgaben ausgelastet war und auf der anderen Seite das Institut fast zu 100% durch Spenden finanziert wird, erschien die Umsetzung eines so umfangreichen und kostspieligen Projektes nicht realisierbar.

Im Gespräch mit tenfold-Integrationspartner Artaker, der auch auf eine langjährige Zusammenarbeit mit Schmickl und dem Institut St. Anna Kinderkrebsforschung zurückblicken kann, wurde jedoch deutlich, dass Identity Access Management nicht nur zur Verbesserung der allgemeinen IT-Sicherheit beiträgt, sondern auch eine entlastende Funktion im überladenen Alltag von IT-Fachkräften bietet.

„Es wurde klar, dass Identity Access Management nicht nur ein Sicherheitsaspekt ist, sondern auch eine erhebliche Entlastung in unserem Arbeitsalltag bedeutet.“

Ingomar Schmickl

IT-Leitung

Dass es neben umfangreichen und kostspieligen Enterprise-IAM-Lösungen auch andere Optionen für den Mittelstand gibt, die dazu noch günstigere Konditionen für spendenabhängige Einrichtungen wie dem Forschungsinstitut anbieten, brachte den IAM-Ball ins Rollen.

Lösungssuche: Governance, Enterprise oder etwas dazwischen?

Im Zuge der Auswertung von potenziellen IAM-Lösungen wurden neben tenfold auch noch eine Governance-Lösung sowie eine Enterprise-Lösung in Betracht gezogen. Doch schnell kam man zu dem Schluss, dass beide der letzteren Optionen nicht das boten, was benötigt wurde – die Governance-Lösung war primär auf die Protokollierung von Änderungen in Active Directory ausgerichtet, die Enterprise-Lösung allen Erwartungen entsprechend zu komplex, so dass schnell deutlich wurde, dass hier die Projektabschätzung allein den Kosten-Nutzen-Faktor sofort in ein Ungleichgewicht stürzen würde.

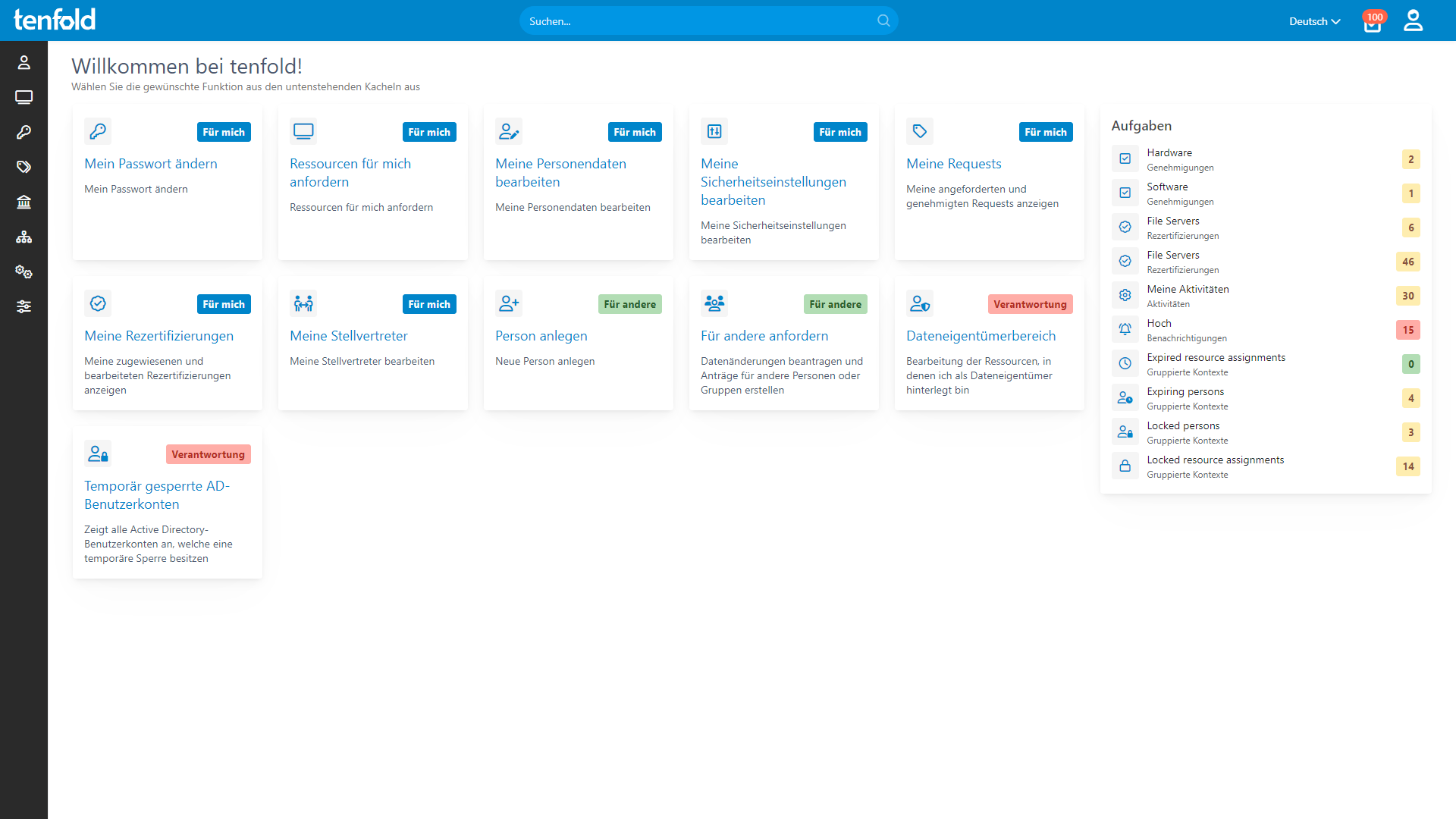

tenfold hingegen bot die gewünschte Mischform der beiden Optionen, sprich eine Automatisierung von Prozessen wie Useranlage und -Abbau, bei gleichzeitiger Protokollierung von AD-Rechten und Änderungsverläufen. Ebenso konnte tenfold mit seiner Self-Service-Funktion punkten: über diese können User Berechtigungen direkt bei den zuständigen Dateneigentümern anfordern. Diese wiederum können Anfragen direkt und ohne Aufwand bestätigen oder ablehnen und tenfold setzt die jeweilige Entscheidung automatisch im Hintergrund um. Das führt nicht nur zu einer Entlastung der IT, da sie nicht mehr als Nexus zwischen Usern und Data Ownern fungieren muss, sondern in weiterer Folge auch zu einer enormen Zeitersparnis für alle Beteiligten.

Wie wird tenfold eingesetzt?

Ein besonders zeitaufwändiger Aspekt für die IT des Forschungsinstituts war die Verwaltung von Nutzerkonten aufgrund der hohen Mitarbeiterfluktuation, die etwa 5-8 Abhänge pro Monat umfasste. Beim Ausscheiden eines Mitarbeiters mussten sämtliche Accounts, Postfächer, Berechtigungen und Lizenzen in Active Directory und Systemen wie Microsoft 365 identifiziert, einzeln deaktiviert und entzogen sowie in Excellisten dokumentiert werden.

User-Abbau

Somit wurde dieser anspruchsvolle Prozess als erster Schritt in Zusammenarbeit mit tenfold und der Firma Artaker optimiert. In einer etwa vierstündigen Sitzung wurde eine Lösung implementiert, bei der jedem ausscheidenden Mitarbeiter ein Ablaufdatum zugewiesen wird, das mit einer 14-tägigen Übergangsfrist verknüpft ist. Sobald das Ablaufdatum erreicht wird, erfolgt die automatische Deaktivierung des Nutzers durch tenfold. Nach Ablauf der Übergangsfrist werden sämtliche Lizenzen, einschließlich der für Microsoft 365 und Fileshare-Zugriffe, entzogen, der Nutzer wird aus allen Verteilern entfernt und verschwindet aus der Adressliste – alles automatisch und ohne manuelles Eingreifen.

Das Ergebnis dieser Optimierung ist eine signifikante Zeitersparnis für die IT-Abteilung sowie die Vermeidung unnötiger Lizenzkäufe.

User-Onboarding mittels Rollenprofilen

Im zweiten Schritt wurde das Onboarding von neuen Mitarbeitenden via tenfold umgesetzt. Dazu mussten vorab Ressourcen in tenfold definiert werden (z.B. PCs, File Server, geteilte und nicht geteilte Postfächer, usw.), die dem neuen User bei Eintritt zugewiesen werden können. Im Zuge dieser Arbeit wurde dem IT-Team des Forschungsinstitutes verdeutlicht, wie viele Ressourcen sie eigentlich bisher ohne IAM-System manuell jongliert hatten – 14 Forschungsgruppen und deren zugehörige Systeme, wovon jede auch eine eigene Ordnerstruktur auf dem Fileserver hat, 10 unterschiedliche Abteilungen wie IT, HR, Legal, Finance, usw., die wiederum eigene Berechtigungen und Ressourcen benötigen, uvm.

„Eine wesentliche Erkenntnis für uns war, dass wir durch tenfold erstmals gesehen haben, über wie viele Ressourcen wir tatsächlich verfügen und wie komplex unsere Infrastruktur ist, obwohl unsere Mitarbeiterzahl relativ gering ist. Diese Dimension war uns zuvor nicht bewusst.“

Ingomar Schmickl

IT-Leitung

Sobald die Ressourcen in tenfold konfiguriert sind, können so genannte „Profile“ (siehe auch: Was ist Role-Based Access Control?) erstellt werden, die solche Ressourcen und Berechtigungen gebündelt enthalten und neuen Usern bei Firmeneintritt automatisch, zum Beispiel basierend auf der Position im Unternehmen, zugewiesen werden können. So können neue Mitarbeiter ohne Wartezeiten auf Berechtigungen direkt am ersten Arbeitstag losstarten. Gleichzeitig bekommen sie ausschließlich jene Berechtigungen, die für ihren Arbeitsbereich notwendig sind.

Zukunftspläne mit tenfold

Self-Service-Funktion

Im nächsten Schritt soll das zuvor beschriebene Self-Service Portal von tenfold implementiert werden, über das Benutzer selbstständig Ressourcen und Zugriffe von den zuständigen Data Ownern anfordern können. Der Vorteil ist, dass Anfragen und Entscheidungen so nicht mehr über die IT gespielt werden müssen – was zu weiteren Verzögerungen und Fehlern führen kann – sondern direkt erfolgen.

Anbindung von DPW

Außerdem sollen weitere Systeme an tenfold angebunden werden, um die IT noch mehr zu entlasten, so zum Beispiel die HR-Funktion von Sage DPW.

Auch hier ist der bisherige Ablauf so, dass bei Neueintritt die HR-Abteilung den neuen Mitarbeiter in DPW anlegt und nachfolgend die IT mit allen Informationen per E-Mail füttert. Die IT wiederum muss dann User-Accounts und Berechtigungen in sämtlichen Systemen auf Basis dieser Informationen erstellen, damit diese am ersten Arbeitstag des neuen Mitarbeiters bereitstehen. Auch hier können Fehler auftreten, wenn beispielsweise die Info seitens HR unkorrekt weitergeleitet wird oder bei händischer Dateneingabe durch die IT.

Lösung in tenfold: Sobald DPW an tenfold angebunden ist, fällt die fehleranfällige Kommunikation zwischen den Abteilungen HR und IT weg, da tenfold bei Neueintritt die Daten direkt aus DPW holt und anhand dieser in allen weiteren angebundenen Systemen entsprechend User-Accounts anlegt und Berechtigungen verteilt – und zwar nur jene, die auch tatsächlich benötigt werden. Somit kann sichergestellt werden, dass kein Mitarbeiter Zugriff auf Informationen erhält, die er nicht haben sollte und die IT ist zudem entlastet.

Reporting-Funktion

Ebenso in Planung ist es, die Reporting-Funktion von tenfold einzubinden. Damit lässt sich auf einen Klick nicht nur auflisten, auf welche Ressourcen ein User Zugriff hat, sondern auch seit wann, für wie lange und wer für die Vergabe verantwortlich ist. Das sorgt nicht nur für eine bessere Übersicht, sondern unterstützt auch bei Audits – egal ob intern oder extern – besser und schneller ans Ziel zu kommen.

„Früher, wenn ein Abteilungsleiter Informationen darüber benötigte, über welche Zugriffe ein Mitarbeiter verfügte, war es notwendig, an unterschiedlichen Stellen Nachforschung zu betreiben: sämtliche verschachtelte AD-Gruppen und M365-Dienste mussten durchforstet werden, einschließlich aller geteilter Postfächer, Verteilerlisten und Teams. Eine sofortige, umfassende Übersicht über die Zugriffsrechte eines Nutzers war nicht möglich.“

Ingomar Schmickl

IT-Leitung

Rezertifizierung

Weiters auf der Liste zu finden ist die Umsetzung der Rezertifizierungsfunktion (User Access Reviews) von tenfold. Dabei werden Datenverantwortliche (in diesem Falle z.B. die Forschungsgruppenleiter) regelmäßig von tenfold dazu aufgefordert, die bestehenden Zusatzberechtigungen von Forschern in ihren Teams zu überprüfen und nicht mehr benötigte Zugriffe zu entfernen (dies betrifft ausschließlich Zusatzberechtigungen. Standardberechtigungen, die z.B. über Profile zugewiesen werden, müssen nicht rezertifiziert werden). So können Gefahren wie Privilege Creep und in Folge auch Insider Threats eingedämmt werden, während gleichzeitig die Einhaltung von des Least-Privilege-Prinzips gewährleistet wird.

„Durch die Rezertifizierung könnten wir die Sicherheitsstandards auf einen Schlag erheblich verbessern.“

Ingomar Schmickl

IT-Leitung

Fazit

Ingomar Schmickl freut sich, mit tenfold zusammen zu arbeiten. Nach Inbetriebnahme konnte das Team der IT merklich entlastet, die Fehlerquote gesenkt und die Effizienz und Sicherheit bei der Verwaltung von Berechtigungen und Benutzern erhöht werden. Insbesondere beim Offboarding von Mitarbeitern ist die Zeitersparnis deutlich zu spüren.

Die geplanten zukünftigen Erweiterungen, wie die Anbindung von DPW und die Implementierung der Self-Service- und Reporting-Funktionen, versprechen eine weitere Optimierung der Prozesse und eine noch stärkere Erhöhung der IT-Sicherheit. Die Entscheidung für tenfold als IAM-Software stellt somit einen bedeutenden Fortschritt für die St. Anna Kinderkrebsforschung dar, die dadurch ihre wichtige Arbeit im Kampf gegen Kinderkrebs noch effektiver fortsetzen kann.

Erfahren Sie mehr über die Vorteile von Identity & Access Management

Lernen Sie den vollen Funktionsumfang von tenfold kennen!

Lassen Sie sich jetzt ein individuelles Angebot von uns erstellen